Bu sefer daha uzun tutacağım. Şifre konularına daha çok değineceğiz. Konu da anlayacaksınız zaten başlayalım.

KONU İÇERİKLERİ:

>> Bir Önceki Konuda Yaptıklarımız ( konu linki en sonra verilir )

>> Şifreleme Modelleri HK.

>> WEP Şifrelerini Kırmak

>> Sahte Yetkilendirme!

lets go

Bir Önceki Konuda Yaptıklarımız

Bir önceki konularda aslında airodump-ng airmon-ng airplay-ng olaylarını öğrendik neydi bunlar. İşte airmon-ng start wlan0mon komutu ile monitör moda geçiş yaptıktan sonra airodump-ng ile wifi kartımızın gördüğü kadarı ile ağları görüyorduk. Bunların MAC adreslerini görüyorduk. Sonra özel bir ağa ait bssid ve station bilgileri için yine airodump-ng kullanıyorduk. Sonra o bilgilerden yararlanarak aireplay-ng ile hedefi internetinden koparma yani Deauth saldırısı yapıyorduk.

Şifreleme Modelleri

Şimdi 3 tür şifreleme modeli bulunur;

* WEP

* WPA

* WPA2

Hatırlarsanız ilk konu da ağları gördüğümüzde WPA2 WPA gibi ibareler vardı. Neredeyse hepsi WPA2 idi sadece aralarında çok az WPA kullanan vardı. İşte bunlar birer şifreleme modelleri aslında. Şuan bu bölümde ağların şifreleme tekniklerinden bahsedeceğiz aslında.

NOT: Bazen bazı yerlerde şifresiz Wİ-Fİ ler vardır bunlar hiç güvenli değildir aslında. Mutlaka bir şifreleme tekniği yani WEP, WPA / WPA2 kullanılmalıdır.

NOT: Şifreleme olmayan ağlarda o an ağdaki kişileri takip edebilir ve gizli verilerine erişim sağlanabilir. Yani çok böyle bir iş adamı gibi biri olduğunuzu düşündüğümüzde bir cafe de şifresiz wifi ya bağlanmayın :D

NOT: WEP kırmak WPA'e göre çok daha kolaydır. Günümüzde WEP o kadar da kullanılmaz.

WEP in kırılmasının kolay olmasının sebebi WEP mantığında modemdeki şifreler bağlı olan cihaza taşınıyor. Ne dediğimi daha iyi daha sonra anlayacaksınız.

NOT: WPA'lar genelde dinamiktir. WEP biraz daha eski olduğu için sürekli kendisini yenilemez.

WEP Şifrelerini Kırmak

WEP şifrelerini kırmak için airodump kullanılıyor yine. Lazım olan bilgiler channel, bssid, yine bir write dosyası ve kendi interface imiz. Sonra ise aircrack dediğimiz framework ile WEP şifresini kırmaya çalışacağız.

NOT: WPA Şifrelerini Kırmayı da Diğer Konularda Anlatırım.

Ben kali linux'den yapacağım tabi. Şimdi çevremde WPA kullanan yok ki olsa da yapmam böyle bir şey. Sadece nasıl yapılabileceği hakkında resimli olarak fikir vereceğim size. O zaman terminali açıp monitör moda geçelim.

>> Monitör Moda Geçmek

Kod:

sudo airmon-ng start wlan0

Yaparak monitör moda geçiş sağlayabilirsiniz.

Kod:

sudo iwconfig wlan0

İle mode kısmına bakabilirsiniz.

>> Ağları Görmek

Wirelees kartımızın görebildiği kadar bölgenin ağlarını görüntüleyeceğiz. Yani wifi lerini diyebiliriz.

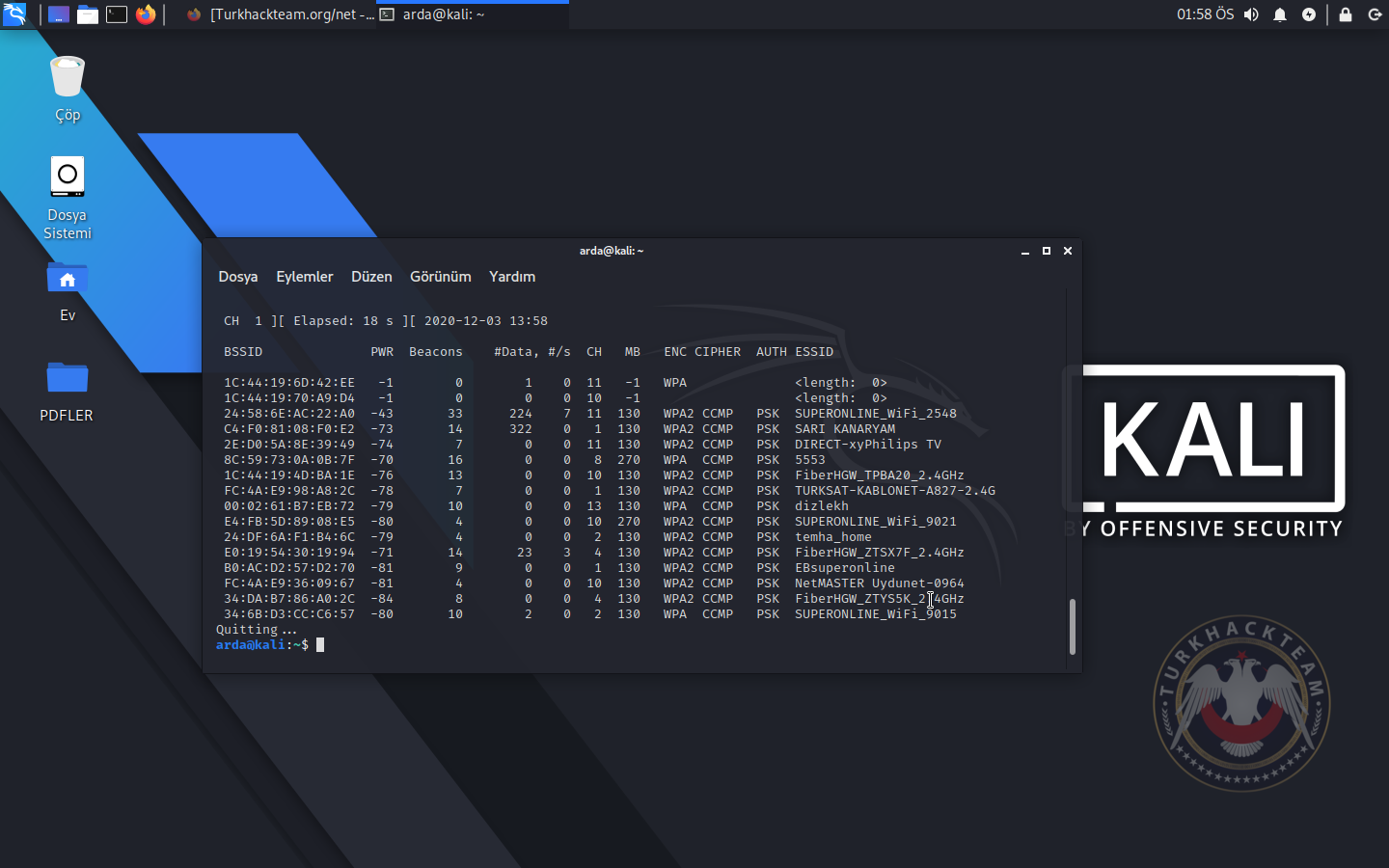

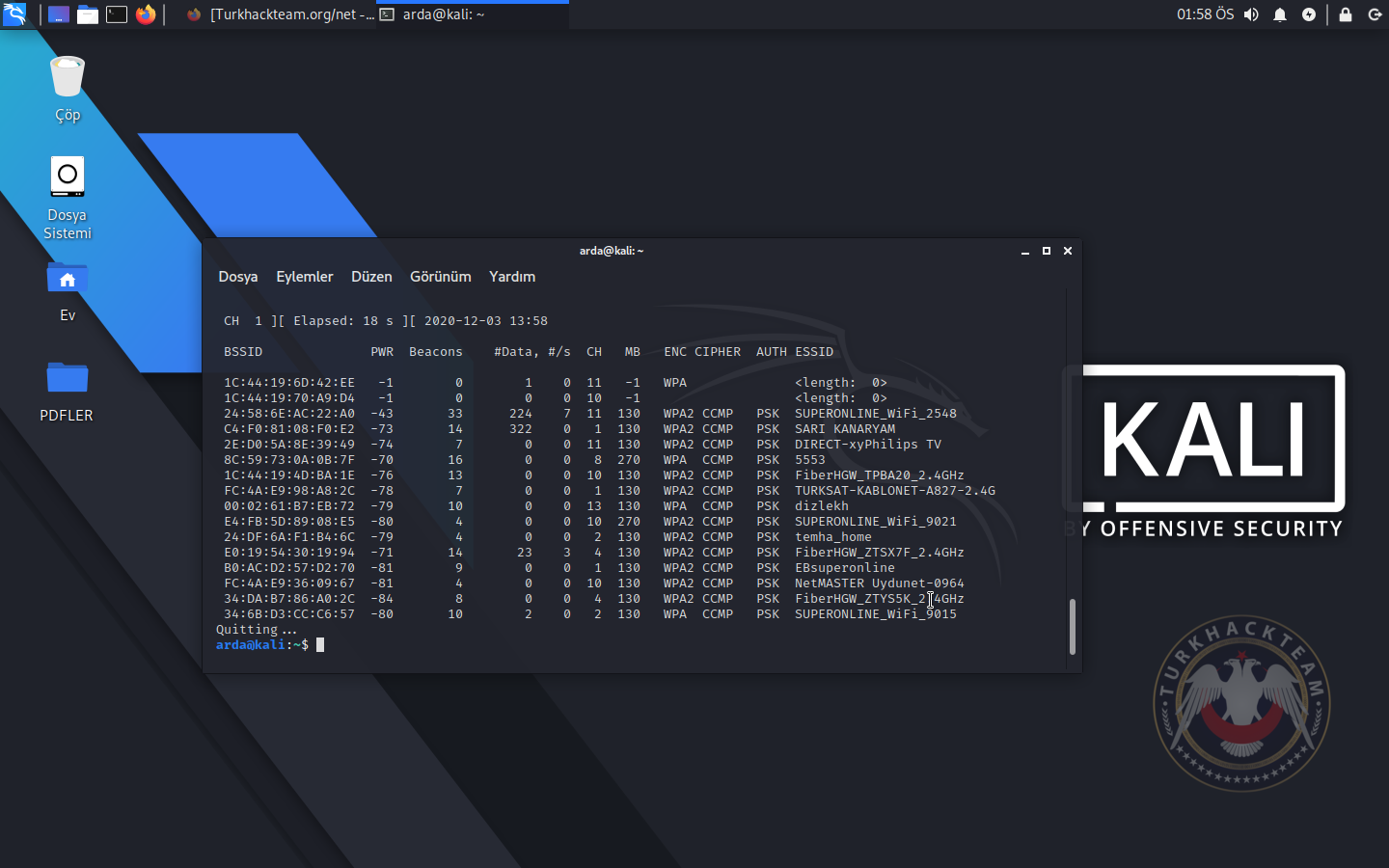

Kod:

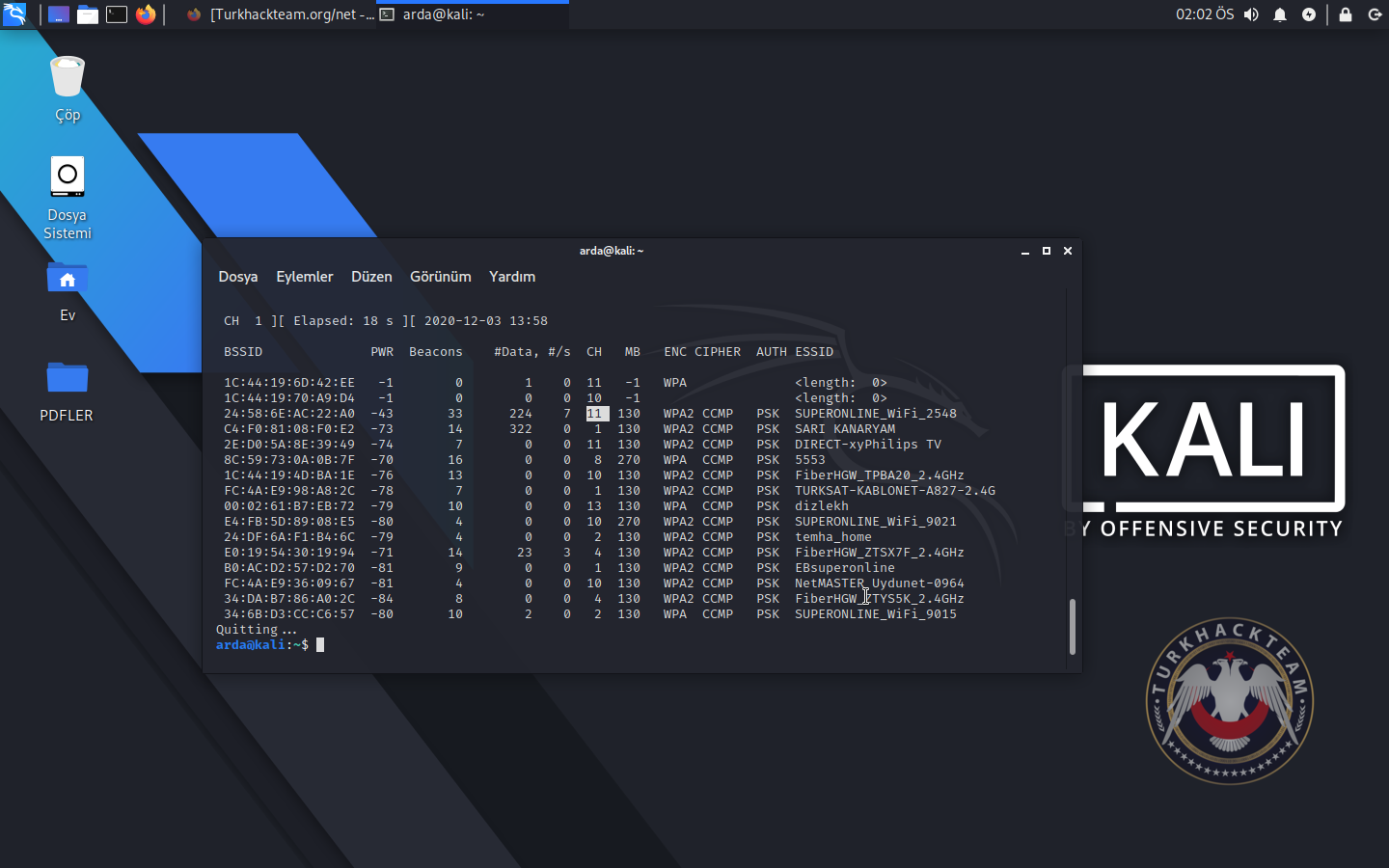

sudo airodump-ng wlan0mon

yapalım.

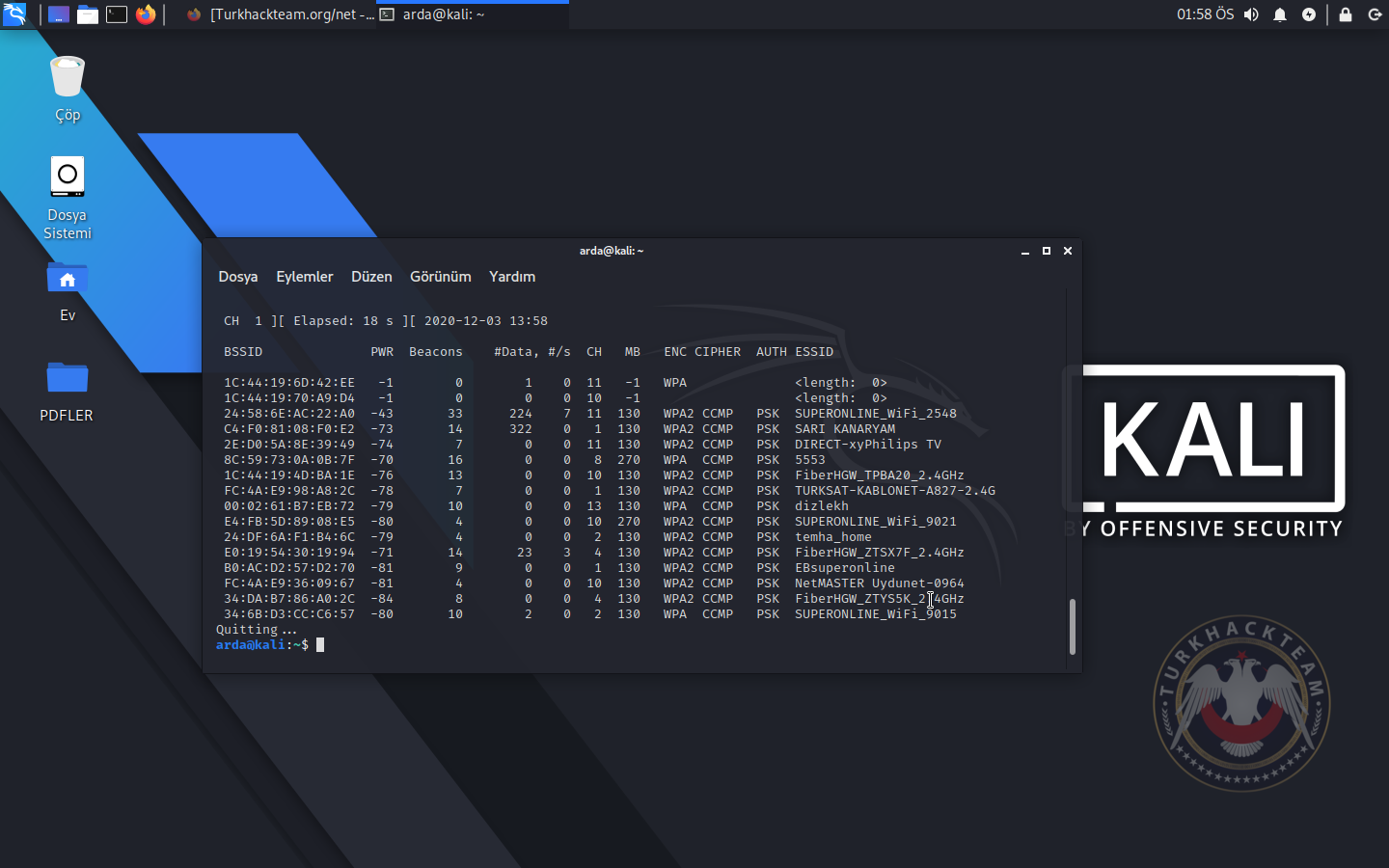

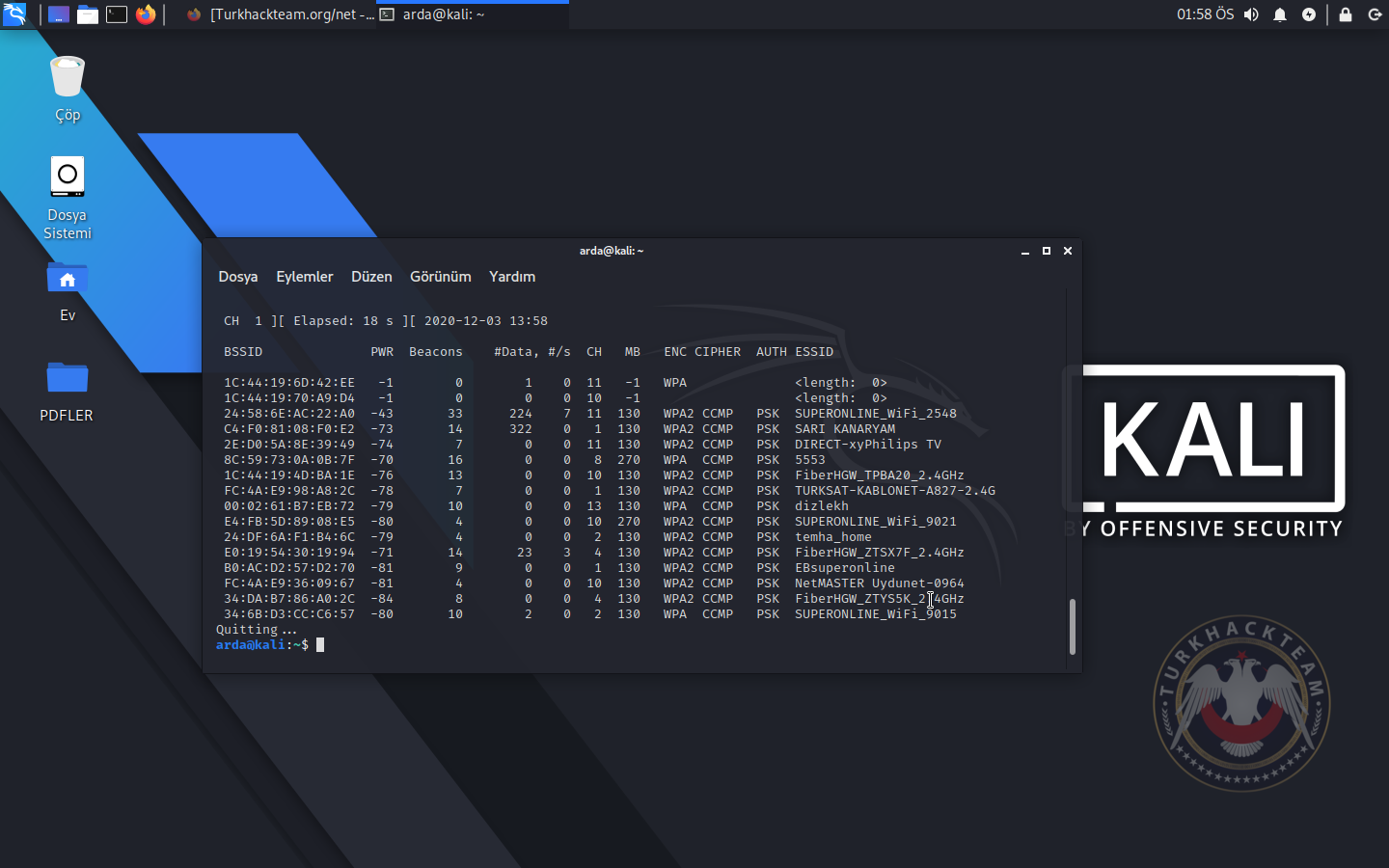

Gördüğünüz gibi bir çoğu WPA kullanıyor.

NOT: CTRL+C İLE DURDURMANIZ GEREKMEKTE YOKSA BU DEVAM EDER BAYAĞI. KENDİ AĞINIZI GÖRÜNCE DURDURABİLİRSİNİZ BAŞKA AĞLAR İLE İŞİMİZ YOK ZATEN.

NOT: Maalesef WEP yok. Benimde açıp ağımı WEP yapma yetkim yok. Bu yüzden sadece örnekli olarak anlatıcağım.

>> Ağa Dair Özel Bilgi

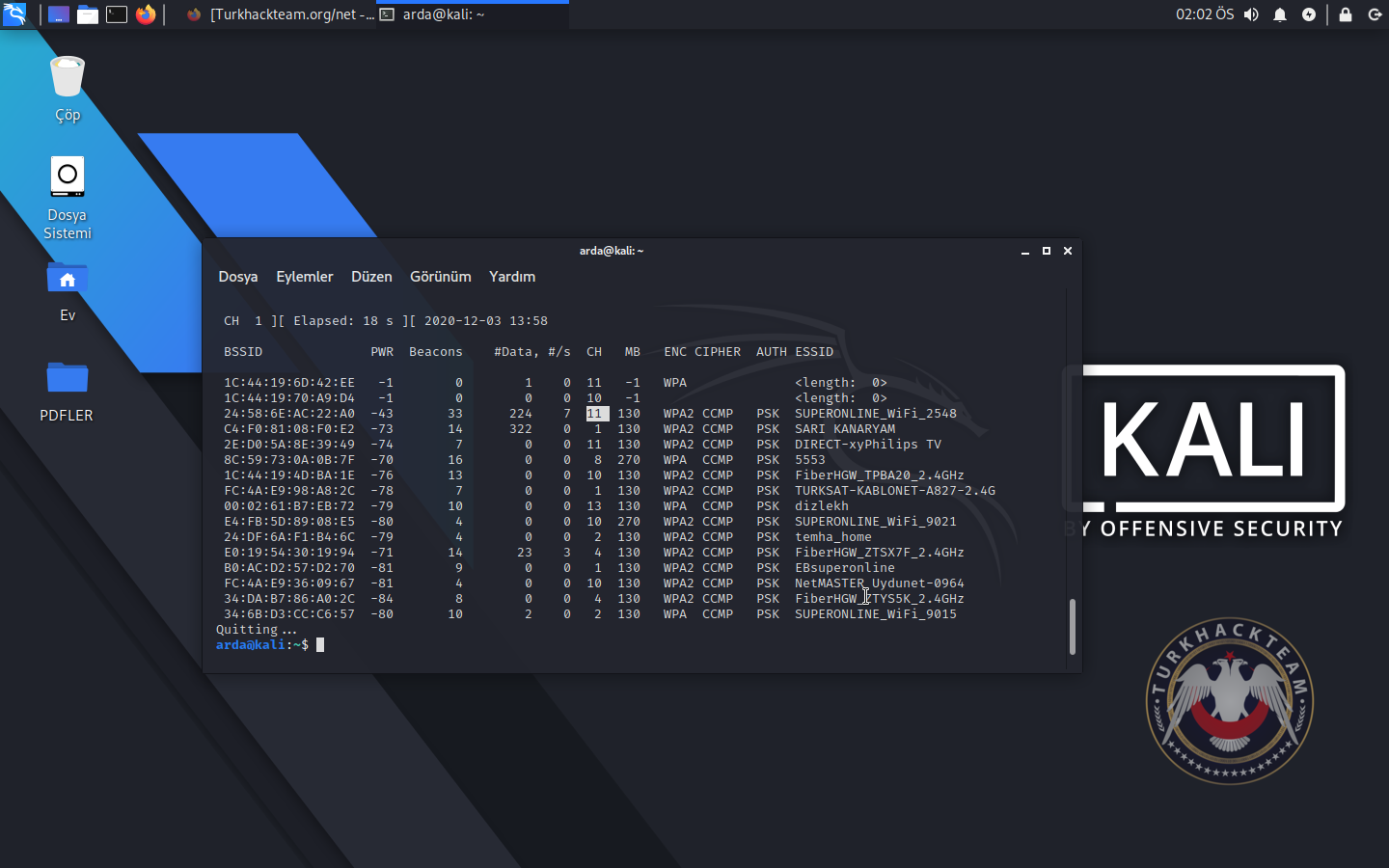

Şimdi neler gerekti bize özel bilgi için.

Kod:

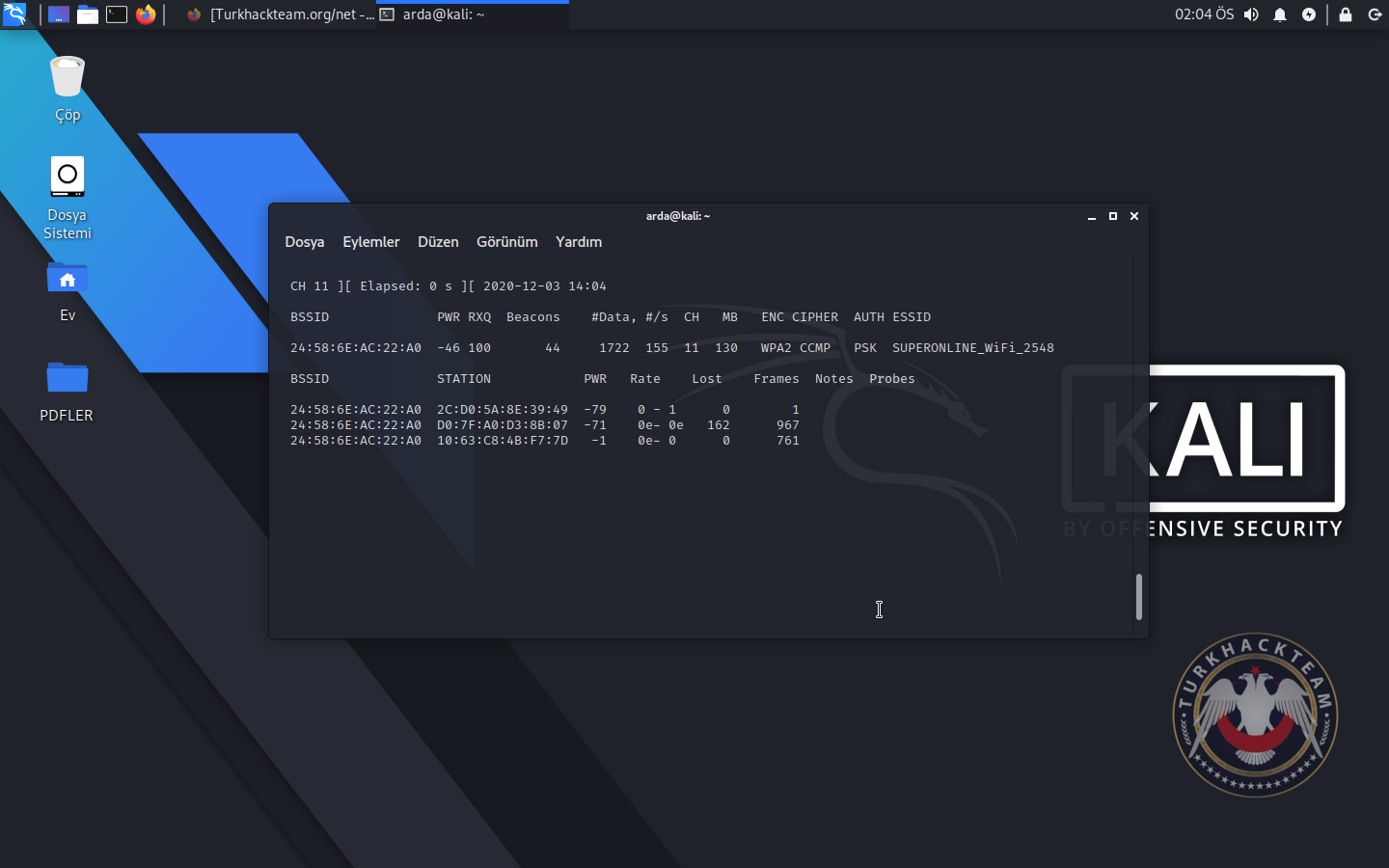

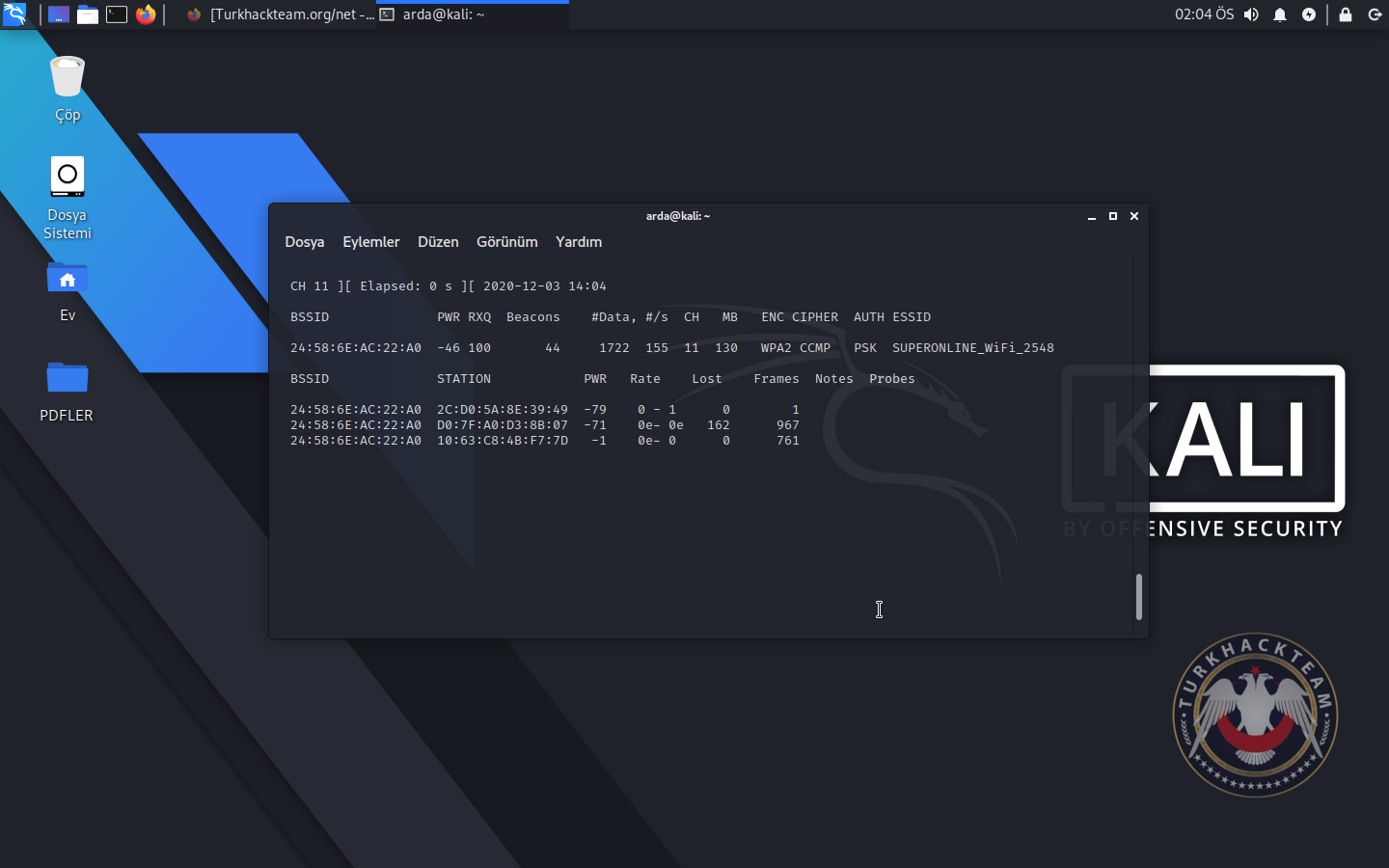

airodump-ng --bssid (bssidsi, parantez olmayacak) --channel (CH si ) --write ( dosya ismi kaydedeceğiniz belge txt olabilir ) wlan0mon

Kod sıkışık ise

airodump-ng --bssid (bssidsi, parantez olmayacak) --channel (CH si ) --write ( dosya ismi kaydedeceğiniz belge txt olabilir ) wlan0mon

Kod bu şekilde. Tabi böyle olmayacak. BSSİD yerine mesela şunu yazacaksınız.

CHANNEL yerine ise

Bunu kullanacaksınız aslında. --write ise test2 diyebilirsiniz. Önceden test diye yapmıştık. Veya deneme de olabilir. Herhangi bir şey fark etmez.

Kendime bu kodu yapayım. WEP değil ama bu komut çalışır WPA da olsa WPA2 de olsa. Sadece saldırı yapacağımız framework bu ağda çalışmaz WPA2 modeli kullandığım için aslında.

NOT: HATA ALIRSANIZ BAŞA sudo KOMUTU EKLEYİN.

NOT: OLMAZ İSE MODUNUZU KONTROL EDİN. ( monitör de olması gerek. )

Bunu yine aynı şekilde CTRL+C ile durdurabilirsiniz ama hemen durdurmayın çünkü ağa ilgili özel bir bilgi ediniyor ve bunu belirlediğimiz belgeye yazıyor. Yeni bir terminal açın kapatmadan.

>> WEP Şifresini Kırmak

Şimdi aircrack-ng ile bu WEP in şifreyi kıracağız dostlar. Kodumuz şöyle

Kod:

aircrack-ng test1-01.cap

Dosyamız ne ise -01.cap koyacağız yanına. Çünkü 3-4 dosya oluşturuyor. İçlerinde hepsinde farklı olaylar var. Cap de daha çok bilgi var.

Yapıp enter yaptığınızda cap dosyasından aldığı datalar ile şifre kırmaya çalışıyor. Eğer failed derse bulamadım diyor. Ama 5000 paket sayısı olduğunda tekrar çalışacağım diyor. Terminali sakın kapatmayın o kendi kendine başlatacak yine.

Paket dediğim ilk terminaldeki #Data kısmının altındaki rakamlar aslında.

Eğer yine fail olursa bu sefer 10.000 paket olunca tekrar deniyeceğim diyor. Endişelenmeyin bu normaldir ne kadar çok data alırsa o kadar kırma ihtimali artar.

Şifreyi kırdığında

KEY FOUNR! ( SİFRE ) olarak verecektir dostlar. Şimdi ilk terminalden CTRL+C yapıp kapatabilirsiniz ikincisi kalsın.

NOT: ARALARINDA İKİ NOKTA YANİ : BU OLABİLİR ONLAR ŞİFREYE DAHİL DEĞİLDİR ŞİFRE ASLINDA : OLMAYAN DIR. YANİ ŞÖYLE ÇIKARSA

A2:B4:C6:D7:E6

GİBİ OZAMAN ŞİFRE

A2B4C6D7E6

gibi düşünebilirsiniz. Veyahut harf de olur yani. : lar dahil değil sadece bunu bilmeniz yeterli olacaktır. Ama : ları sildiniz olmadı bide onları dahil ederek ağa bağlanmayı deneyin.

Konum bu kadardı umarım bir faydası olur iyi forumlar dilerim.

Bir Önceki Konu:

https://www.turkhackteam.org/siber-g...lemek-2-a.html

KONU İÇERİKLERİ:

>> Bir Önceki Konuda Yaptıklarımız ( konu linki en sonra verilir )

>> Şifreleme Modelleri HK.

>> WEP Şifrelerini Kırmak

>> Sahte Yetkilendirme!

lets go

Bir Önceki Konuda Yaptıklarımız

Bir önceki konularda aslında airodump-ng airmon-ng airplay-ng olaylarını öğrendik neydi bunlar. İşte airmon-ng start wlan0mon komutu ile monitör moda geçiş yaptıktan sonra airodump-ng ile wifi kartımızın gördüğü kadarı ile ağları görüyorduk. Bunların MAC adreslerini görüyorduk. Sonra özel bir ağa ait bssid ve station bilgileri için yine airodump-ng kullanıyorduk. Sonra o bilgilerden yararlanarak aireplay-ng ile hedefi internetinden koparma yani Deauth saldırısı yapıyorduk.

Şifreleme Modelleri

Şimdi 3 tür şifreleme modeli bulunur;

* WEP

* WPA

* WPA2

Hatırlarsanız ilk konu da ağları gördüğümüzde WPA2 WPA gibi ibareler vardı. Neredeyse hepsi WPA2 idi sadece aralarında çok az WPA kullanan vardı. İşte bunlar birer şifreleme modelleri aslında. Şuan bu bölümde ağların şifreleme tekniklerinden bahsedeceğiz aslında.

NOT: Bazen bazı yerlerde şifresiz Wİ-Fİ ler vardır bunlar hiç güvenli değildir aslında. Mutlaka bir şifreleme tekniği yani WEP, WPA / WPA2 kullanılmalıdır.

NOT: Şifreleme olmayan ağlarda o an ağdaki kişileri takip edebilir ve gizli verilerine erişim sağlanabilir. Yani çok böyle bir iş adamı gibi biri olduğunuzu düşündüğümüzde bir cafe de şifresiz wifi ya bağlanmayın :D

NOT: WEP kırmak WPA'e göre çok daha kolaydır. Günümüzde WEP o kadar da kullanılmaz.

WEP in kırılmasının kolay olmasının sebebi WEP mantığında modemdeki şifreler bağlı olan cihaza taşınıyor. Ne dediğimi daha iyi daha sonra anlayacaksınız.

NOT: WPA'lar genelde dinamiktir. WEP biraz daha eski olduğu için sürekli kendisini yenilemez.

WEP Şifrelerini Kırmak

WEP şifrelerini kırmak için airodump kullanılıyor yine. Lazım olan bilgiler channel, bssid, yine bir write dosyası ve kendi interface imiz. Sonra ise aircrack dediğimiz framework ile WEP şifresini kırmaya çalışacağız.

NOT: WPA Şifrelerini Kırmayı da Diğer Konularda Anlatırım.

Ben kali linux'den yapacağım tabi. Şimdi çevremde WPA kullanan yok ki olsa da yapmam böyle bir şey. Sadece nasıl yapılabileceği hakkında resimli olarak fikir vereceğim size. O zaman terminali açıp monitör moda geçelim.

>> Monitör Moda Geçmek

Kod:

sudo airmon-ng start wlan0

Yaparak monitör moda geçiş sağlayabilirsiniz.

Kod:

sudo iwconfig wlan0

İle mode kısmına bakabilirsiniz.

>> Ağları Görmek

Wirelees kartımızın görebildiği kadar bölgenin ağlarını görüntüleyeceğiz. Yani wifi lerini diyebiliriz.

Kod:

sudo airodump-ng wlan0mon

yapalım.

Gördüğünüz gibi bir çoğu WPA kullanıyor.

NOT: CTRL+C İLE DURDURMANIZ GEREKMEKTE YOKSA BU DEVAM EDER BAYAĞI. KENDİ AĞINIZI GÖRÜNCE DURDURABİLİRSİNİZ BAŞKA AĞLAR İLE İŞİMİZ YOK ZATEN.

NOT: Maalesef WEP yok. Benimde açıp ağımı WEP yapma yetkim yok. Bu yüzden sadece örnekli olarak anlatıcağım.

>> Ağa Dair Özel Bilgi

Şimdi neler gerekti bize özel bilgi için.

Kod:

airodump-ng --bssid (bssidsi, parantez olmayacak) --channel (CH si ) --write ( dosya ismi kaydedeceğiniz belge txt olabilir ) wlan0mon

Kod sıkışık ise

airodump-ng --bssid (bssidsi, parantez olmayacak) --channel (CH si ) --write ( dosya ismi kaydedeceğiniz belge txt olabilir ) wlan0mon

Kod bu şekilde. Tabi böyle olmayacak. BSSİD yerine mesela şunu yazacaksınız.

CHANNEL yerine ise

Bunu kullanacaksınız aslında. --write ise test2 diyebilirsiniz. Önceden test diye yapmıştık. Veya deneme de olabilir. Herhangi bir şey fark etmez.

Kendime bu kodu yapayım. WEP değil ama bu komut çalışır WPA da olsa WPA2 de olsa. Sadece saldırı yapacağımız framework bu ağda çalışmaz WPA2 modeli kullandığım için aslında.

NOT: HATA ALIRSANIZ BAŞA sudo KOMUTU EKLEYİN.

NOT: OLMAZ İSE MODUNUZU KONTROL EDİN. ( monitör de olması gerek. )

Bunu yine aynı şekilde CTRL+C ile durdurabilirsiniz ama hemen durdurmayın çünkü ağa ilgili özel bir bilgi ediniyor ve bunu belirlediğimiz belgeye yazıyor. Yeni bir terminal açın kapatmadan.

>> WEP Şifresini Kırmak

Şimdi aircrack-ng ile bu WEP in şifreyi kıracağız dostlar. Kodumuz şöyle

Kod:

aircrack-ng test1-01.cap

Dosyamız ne ise -01.cap koyacağız yanına. Çünkü 3-4 dosya oluşturuyor. İçlerinde hepsinde farklı olaylar var. Cap de daha çok bilgi var.

Yapıp enter yaptığınızda cap dosyasından aldığı datalar ile şifre kırmaya çalışıyor. Eğer failed derse bulamadım diyor. Ama 5000 paket sayısı olduğunda tekrar çalışacağım diyor. Terminali sakın kapatmayın o kendi kendine başlatacak yine.

Paket dediğim ilk terminaldeki #Data kısmının altındaki rakamlar aslında.

Eğer yine fail olursa bu sefer 10.000 paket olunca tekrar deniyeceğim diyor. Endişelenmeyin bu normaldir ne kadar çok data alırsa o kadar kırma ihtimali artar.

Şifreyi kırdığında

KEY FOUNR! ( SİFRE ) olarak verecektir dostlar. Şimdi ilk terminalden CTRL+C yapıp kapatabilirsiniz ikincisi kalsın.

NOT: ARALARINDA İKİ NOKTA YANİ : BU OLABİLİR ONLAR ŞİFREYE DAHİL DEĞİLDİR ŞİFRE ASLINDA : OLMAYAN DIR. YANİ ŞÖYLE ÇIKARSA

A2:B4:C6:D7:E6

GİBİ OZAMAN ŞİFRE

A2B4C6D7E6

gibi düşünebilirsiniz. Veyahut harf de olur yani. : lar dahil değil sadece bunu bilmeniz yeterli olacaktır. Ama : ları sildiniz olmadı bide onları dahil ederek ağa bağlanmayı deneyin.

Konum bu kadardı umarım bir faydası olur iyi forumlar dilerim.

Bir Önceki Konu:

https://www.turkhackteam.org/siber-g...lemek-2-a.html