Merhaba değerli Türk Hack Team üyeleri! Bu konumuzda siber saldırı süreçlerini ve bu süreçlerin takip durumunu inceleyeceğiz. İyi okumalar.

Öncelikle siber saldırı süreçlerine bakalım;

Siber Saldırı Süreçleri

Saldırgan eylemde bulunacağı hedefi önceden belirlemiş olabilir veya rastgele bir hedef seçebilir. İki senaryoda da saldırı aşamaları aşağıdaki gibidir:

1-Keşif

2-Tarama

3-Erişim Sağlama

4-Erişim Koruma

5-İzlerin Silinmesi

Keşif Aşaması

Saldırgan saldırı süresince en çok zamanı keşif aşamasında kaybeder (zamanın 9/10 u). Eğer saldırgan bu aşamada işine yarar bir şey (zafiyet) bulamazsa ikinci aşamaya geçemeyecektir. Geçmek istese bile çok daha geniş çaplı bir tarama yapması gerekir, bu tarama sürecinin uzaması durumunda ise saldırının tespit edilmesi kolaylaşacaktır. Eğer doğru ayarlanmış bir güvenlik duvarınız ve log yönetim ? uyarı sisteminiz (SIEM vb.) var ise bu tip geniş çaplı taramalarda uyarılıyor olmanız beklenir.

Keşif aşamasında saldırganlar birçok araç kullanır. Yazının devamında saldırganların kullandığı bazı araçlara kısaca değinilecektir. Bu sayede kuruluşlarla siber güvenlik ten sorumlu bilişim personellerinin bu keşif araçlarının varlığından haberdar olması ve bu araçları kullanarak kendi zafiyetlerini saldırganlardan önce görüp gereken düzenlemeleri yapabilmeleri amaçlanmaktadır. Belirtilen araçların kullanımına dair geniş kaynaklar birçok web sayfasında bulunabilir.

Zafiyet tespitinde Hangi araçlar kullanılır ?

Hepinizin bildiği üzere yüzlerce saldırı aracını bir arada toplamış olan Kali Linux saldırganların sıkça kullandığı işletim sistemlerinden biridir. Bu yazıda bahsedilecek araçların tümü Kali Linux içerisinde gelen araçlardır, bazılarının ise Microsoft Windows sürümleri vardır. Hızlıca kali linux?u kurup kurcalamak isterseniz Virtualbox sanal ortamına ücretsiz kurabilirsiniz. Bu kurulumların nasıl yapılacağına dair da birçok anlatım bulabilirsiniz.

Nmap

Nmap tüm host, port ve servis tarama programlarının en geniş kapsamlısıdır. Sadece bu aracı kullanarak birçok ihtiyacınızı karşılayabilirsiniz. Nmap?in Microsoft Windows işletim sistemlerinde de çalışabilen GUI versiyonu Zenmap aracını da aynı amaçla kullanabilirsiniz. Hedef üzerinde yapılan temel taramaların ardından kullanılacak olan ve kısaca NSE olarak adlandırılan Nmap scripting engine sayesinde zafiyet taraması da yapabilirsiniz. Nmap emek verilerek öğrenilmesi gerektiğini düşündüğüm bir araç. Eğer isterseniz Udemy, cbt nuggets, professormesser gibi eğitim videosu içerikleri yayınlayan kanallardan birinden faydalanabilirsiniz.

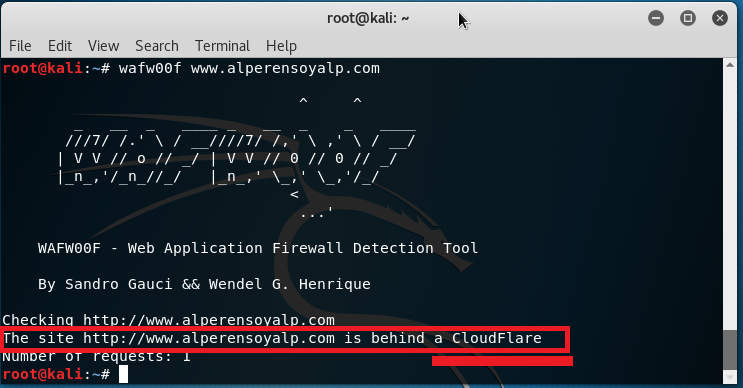

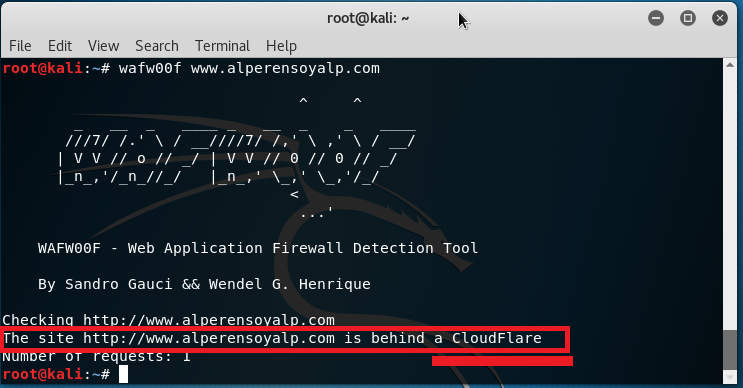

Wafw00f

Wafw00f aracı bir web sayfasının önünde hangi web application firewall ? load balancer vb. olduğunu tespit etmede kullanılan araçtır. Onlarca marka ürünü tanıyabilmektedir.

Nadiren de olsa uçtaki güvenlik duvarı, yük dengeleme cihazı gibi cihazlarda da kritik zafiyetler bulunabilmektedir. Bunları göz önünde bulundurarak uçtaki WAF ? LB cihazlarınızın stabil ? güvenli versiyonda olduğundan emin olun zira saldırganlar ne kullandığınızı biliyorlar.

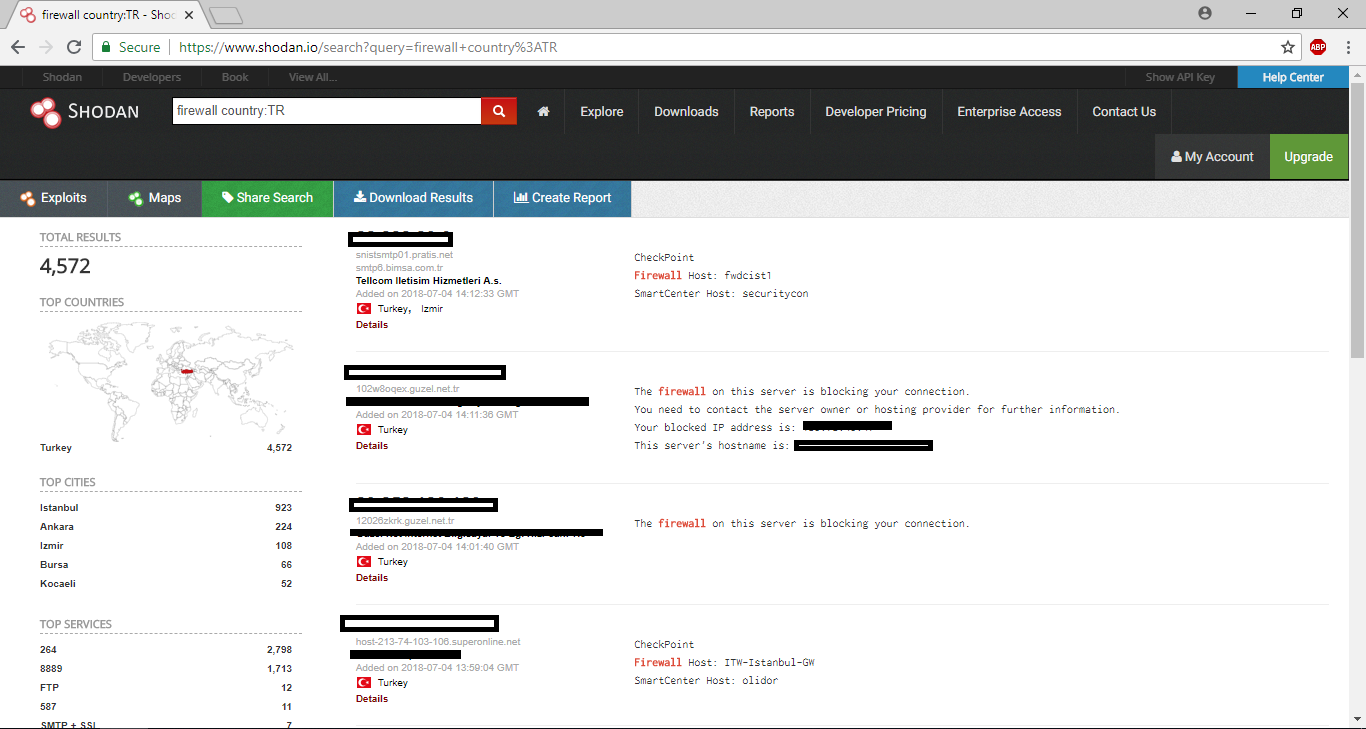

Shodan.io

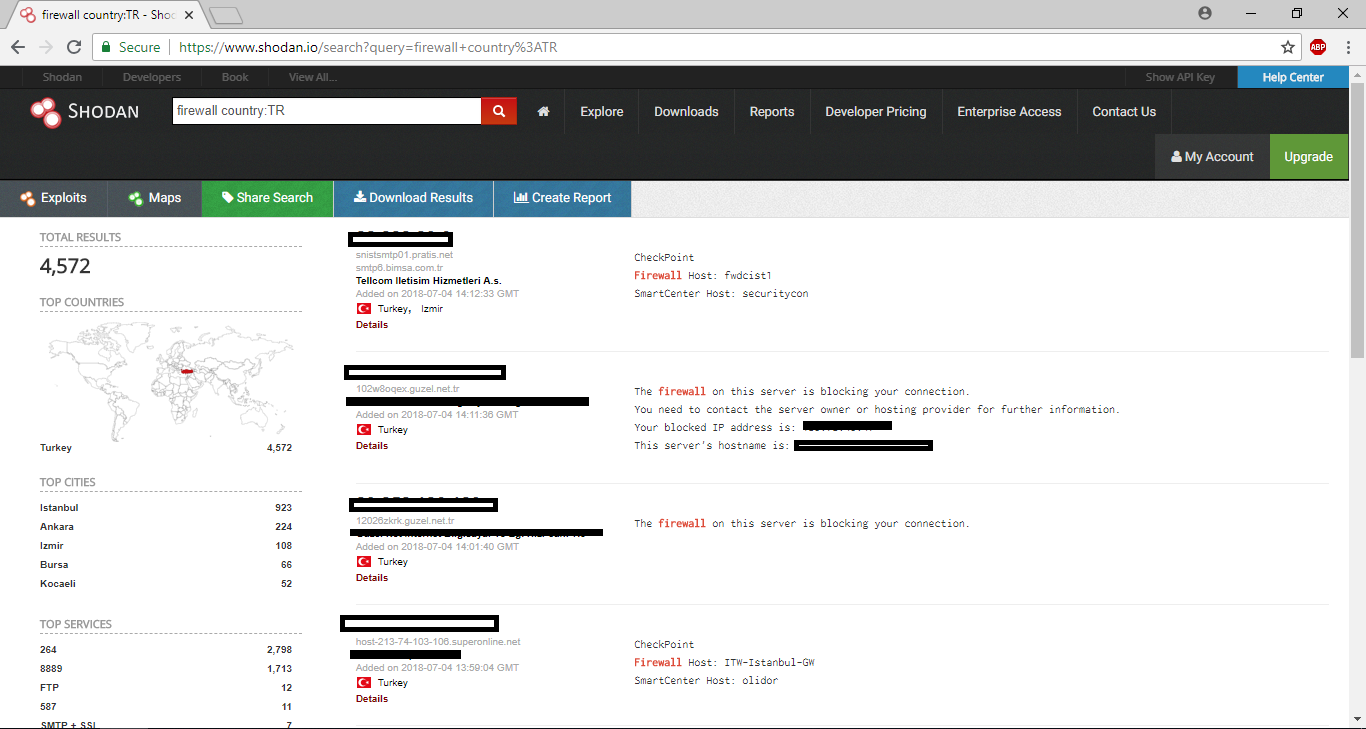

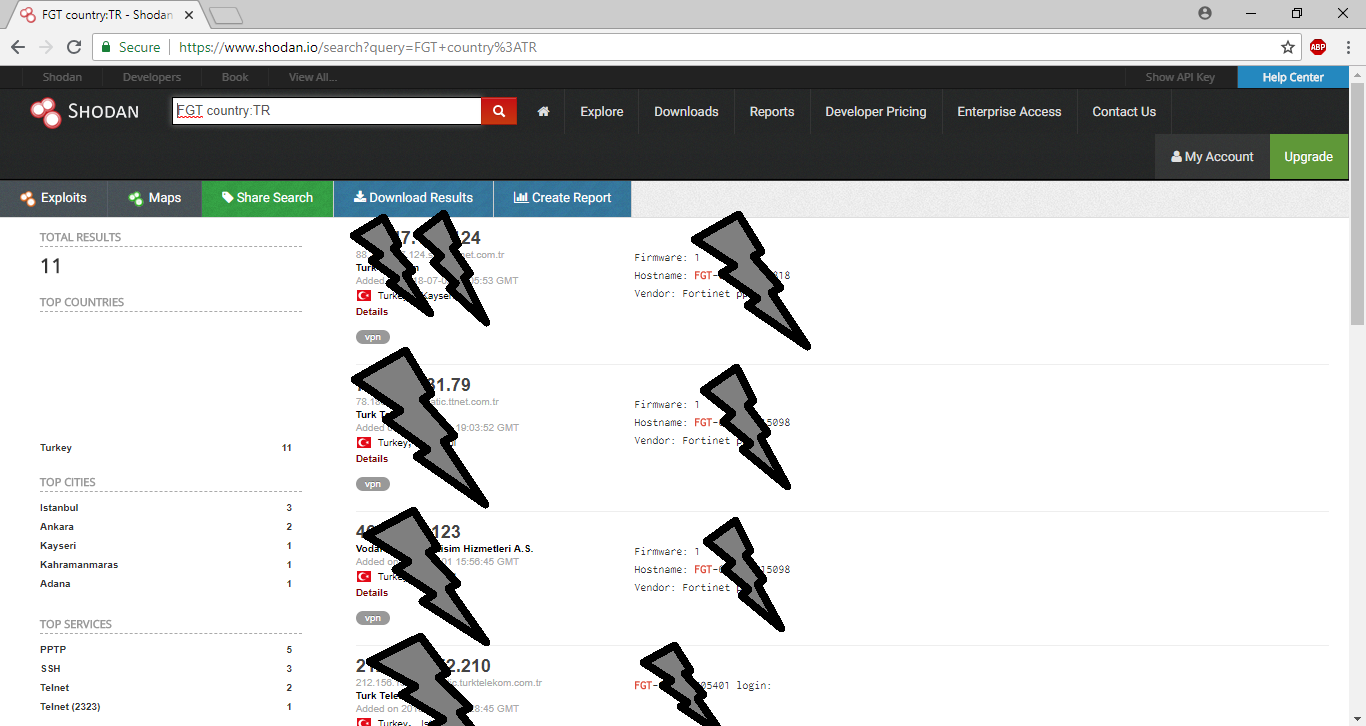

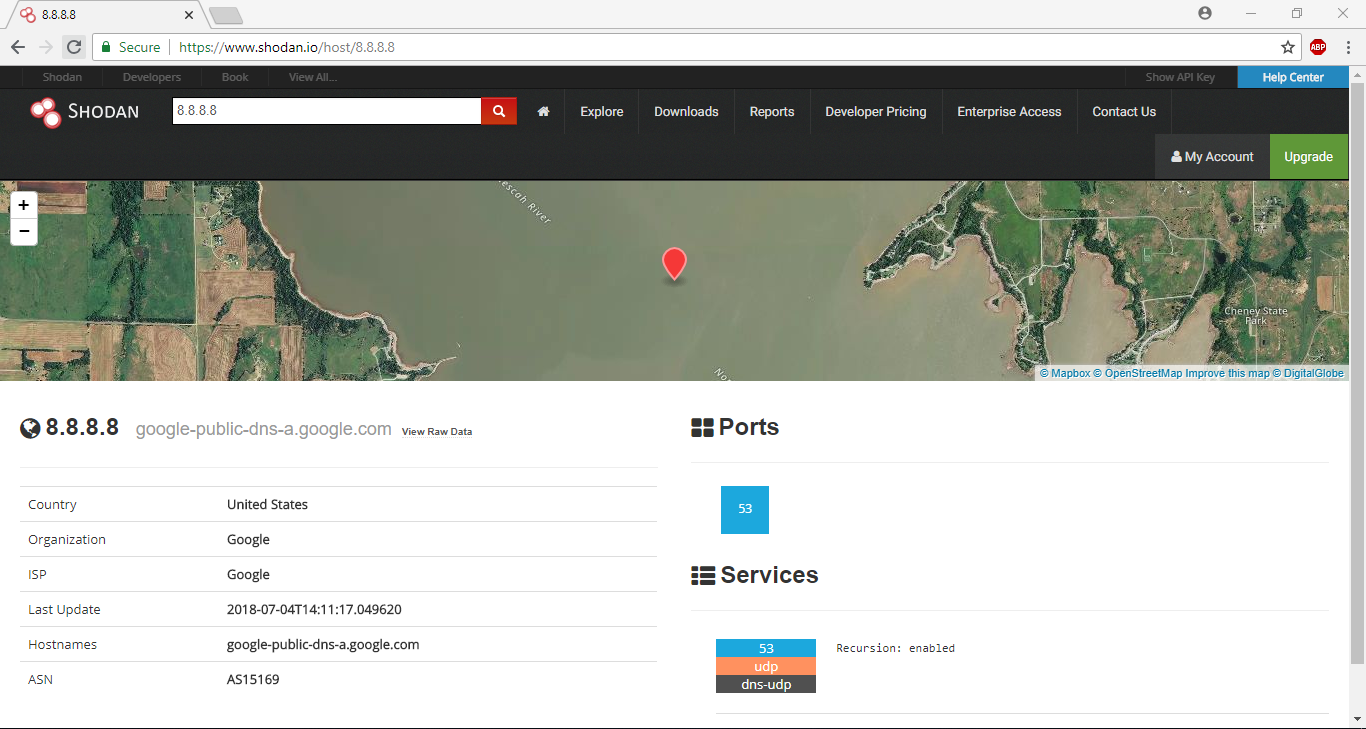

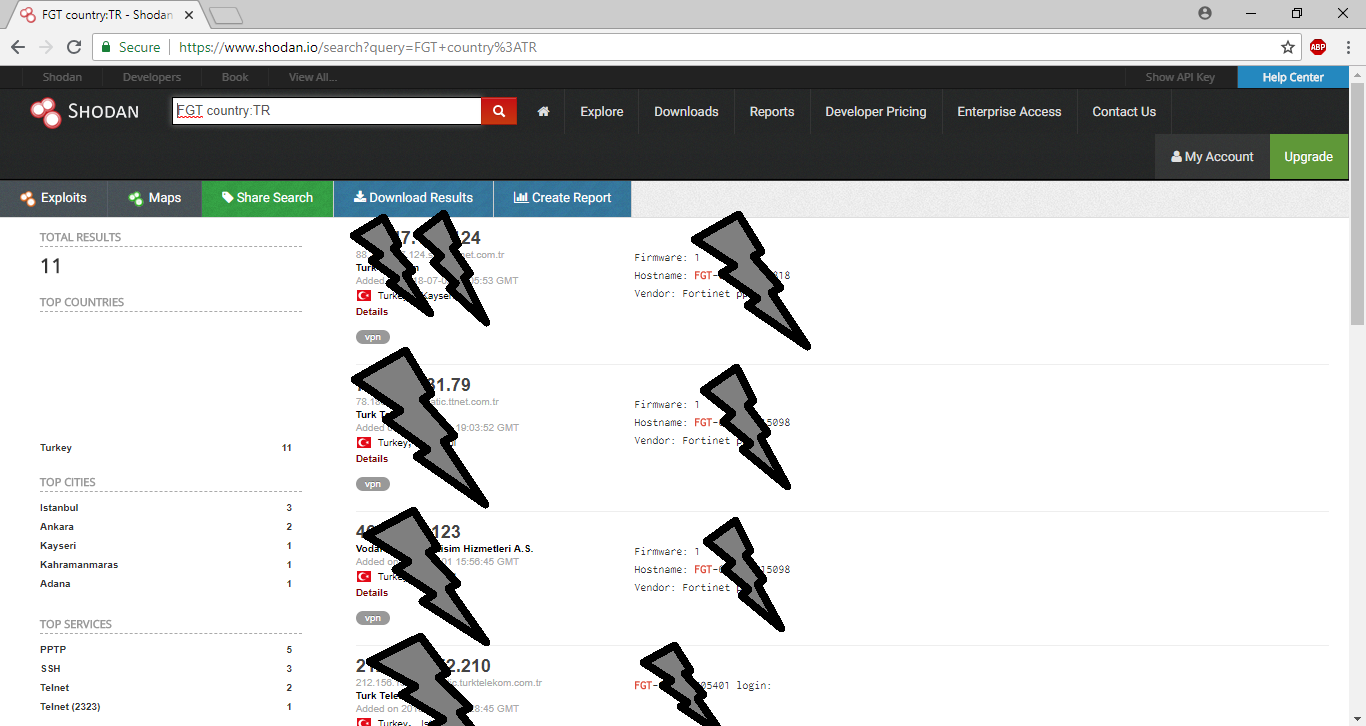

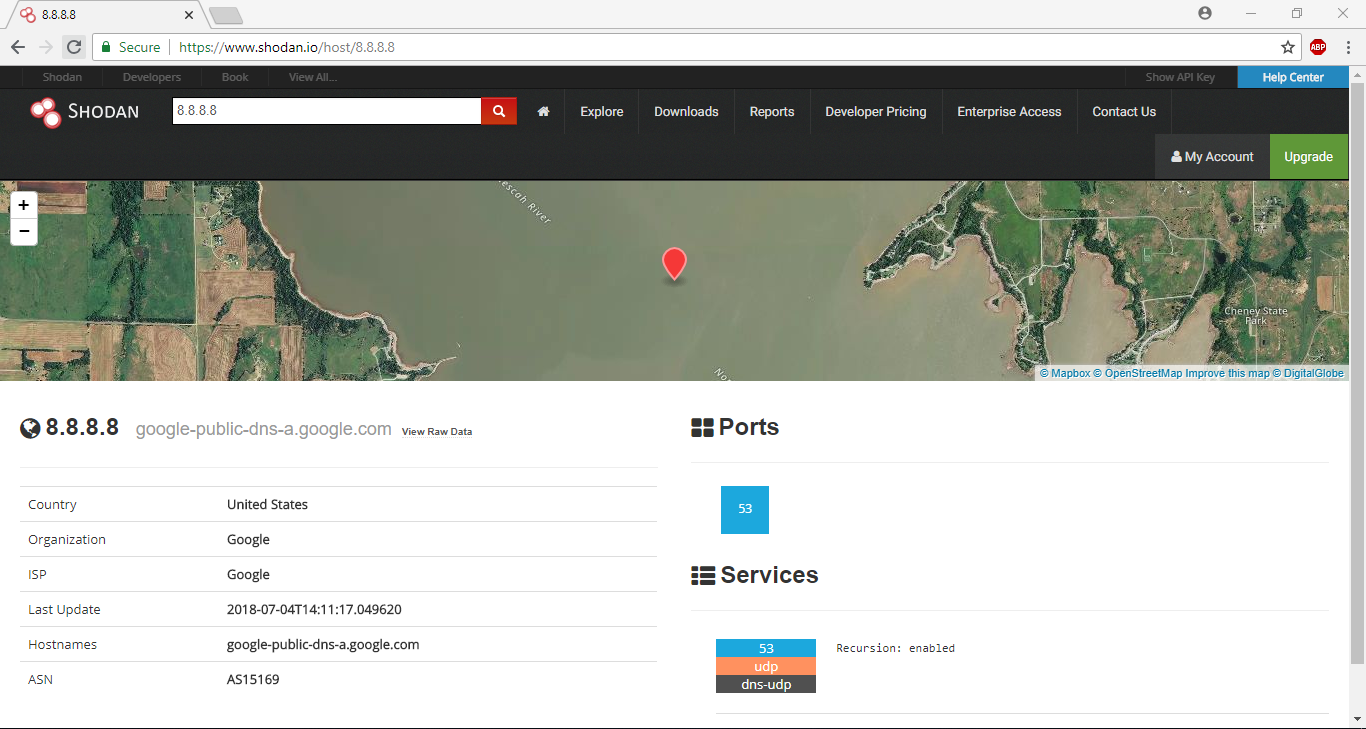

Her yerden ulaşılabilen bir web sayfası olması ve size önceden yaptığı geniş kapsamlı taramaları göstermesi nedeniyle tercih edilen araçlardan biridir. Ücretsiz üye olup kullanabileceğiniz shodan.io sayesinde bir ip veya domain arkasında hangi uygulamalar çalışıyor görebileceğiniz bir kaynak. Shodan açık bir port gördüğünde bu porttan bağlantı kurmaya çalışır ve o sayfanın verdiği cevabı indexler. Bu indexler sayesinde shodan.io?nun daha önce taradığı hedeflerde çok çeşitli aramalar yapabilirsiniz. Hayal gücünüze göre arama tiplerini çoğaltabilirsiniz. Eğer bir kuruluşta güvenlikten sorumlu bilişim personeli iseniz sahip olduğunuz IP aralıklarını ve domaininizi sorgulamanızda fayda olacaktır. Orada görünmesini istemediğiniz servisleriniz vs. varsa bunlar hakkında önlem alabilirsiniz.

Birçok kurumun internete açık ftp vb. sunucuları mevcut; kullanılan ftp sunucusunun versiyonunda bir zafiyet olması durumunda kötü niyetli kişilerin bundan yararlanması kaçınılmaz olacaktır. Aşağıdaki ekran görüntülerinde yazıya eklemek için yaptığım birkaç farklı tarama sonuçlarını görebilirsiniz.

wpscans.com

wpscans.com yine kali linuxta bulabileceğiniz wpscan aracının online hale getirilmişi. Bu websitesi veya wpscan aracı ile WordPress sitelerinizdeki zafiyetleri ve uyarıları görebilirsiniz.

Nessus

Muhtemelen en çok kullanılan zafiyet tarama programı olan Nessus daha çok iç ağda kullanılır. Lisansları alındığı takdirde Mobil cihaz zafiyetlerinden uygulama zafiyetlerine kadar birçok çeşitli alanda tarama yapabilmektedir. Sunucu ağınızı ve son kullanıcı ağlarınızı tek seferde Nessus ile taratıp zafiyetlerinizi öğrenip gerekli aksiyonları (güncelleme vb.) alabilirsiniz. Nessus Professional paralı bir programdır. Nessus Home ise ücretsiz kullanabileceğiniz sürümüdür. Bildiğim kadarıyla aradaki tek fark Nessus Home sürümünün yeni çıkan zafiyetlerden biraz daha geç haberdar ediliyor olması.

OpenVAS

2005 Yılına kadar Nessus açık kaynak bir projeydi, Tenable projeyi kapalı kaynağa çevirince bazı geliştiriciler ayrıldılar ve OpenVAS?ı oluşturdular. Görsellik ve kullanım kolaylığı olarak Nessus kadar iyi olmayan OpenVAS?ın kurulumu da biraz zorlayıcı olabiliyor. Her şeye rağmen OpenVAS?ın iyi bir zafiyet tarayıcısı olduğu da inkar edilemez. Tamamen ücretsiz olması da cabası.

OWASP ZAP

Open Source Web Application Security Project ? Zed Attack Proxy programı en çok tercih edilen ücretsiz web uygulaması güvenliği test aracıdır. Owasp Zap?ı herhangi bir Linux dağıtımında veya Microfost Windows işletim sistemli bilgisayarlarda kullanabilirsiniz. Kuruluşunuzda uygulamacı-yazılımcı personelin OWASP ZAP?ı kullanarak uygulamaların güvenliğini test etmesi mutlaka faydalı olacaktır, zira uygulamanın kendisinden kaynaklı bir zaafiyetin güvenlik duvarı veya WAF tarafından engellenmesinin beklenilmesi mantıksızdır. Kurulum ve kullanımı basittir.

Saldırı Vakti Gizlenme

Siber saldırı yaparken veya zararlı bir faaliyet gerçekleştirirken gizlenmek çok çok önemlidir. Bunun için VPN, tor browser, proxy vb. araçlar kullanılabilir. Saldırı bitiş zamanı olsa dahi araçlar kullanılmaya devam edilmelidir.

Saldırı araçları için githubdan bulunabilir ve saldırı izni veren bir makineye kurularak saldırı gerçekleştirilebilir.

Okuduğunuz için teşekkürler, iyi forumlar.:Smiley1009:

Öncelikle siber saldırı süreçlerine bakalım;

Siber Saldırı Süreçleri

Saldırgan eylemde bulunacağı hedefi önceden belirlemiş olabilir veya rastgele bir hedef seçebilir. İki senaryoda da saldırı aşamaları aşağıdaki gibidir:

1-Keşif

2-Tarama

3-Erişim Sağlama

4-Erişim Koruma

5-İzlerin Silinmesi

Keşif Aşaması

Saldırgan saldırı süresince en çok zamanı keşif aşamasında kaybeder (zamanın 9/10 u). Eğer saldırgan bu aşamada işine yarar bir şey (zafiyet) bulamazsa ikinci aşamaya geçemeyecektir. Geçmek istese bile çok daha geniş çaplı bir tarama yapması gerekir, bu tarama sürecinin uzaması durumunda ise saldırının tespit edilmesi kolaylaşacaktır. Eğer doğru ayarlanmış bir güvenlik duvarınız ve log yönetim ? uyarı sisteminiz (SIEM vb.) var ise bu tip geniş çaplı taramalarda uyarılıyor olmanız beklenir.

Keşif aşamasında saldırganlar birçok araç kullanır. Yazının devamında saldırganların kullandığı bazı araçlara kısaca değinilecektir. Bu sayede kuruluşlarla siber güvenlik ten sorumlu bilişim personellerinin bu keşif araçlarının varlığından haberdar olması ve bu araçları kullanarak kendi zafiyetlerini saldırganlardan önce görüp gereken düzenlemeleri yapabilmeleri amaçlanmaktadır. Belirtilen araçların kullanımına dair geniş kaynaklar birçok web sayfasında bulunabilir.

Zafiyet tespitinde Hangi araçlar kullanılır ?

Hepinizin bildiği üzere yüzlerce saldırı aracını bir arada toplamış olan Kali Linux saldırganların sıkça kullandığı işletim sistemlerinden biridir. Bu yazıda bahsedilecek araçların tümü Kali Linux içerisinde gelen araçlardır, bazılarının ise Microsoft Windows sürümleri vardır. Hızlıca kali linux?u kurup kurcalamak isterseniz Virtualbox sanal ortamına ücretsiz kurabilirsiniz. Bu kurulumların nasıl yapılacağına dair da birçok anlatım bulabilirsiniz.

Nmap

Nmap tüm host, port ve servis tarama programlarının en geniş kapsamlısıdır. Sadece bu aracı kullanarak birçok ihtiyacınızı karşılayabilirsiniz. Nmap?in Microsoft Windows işletim sistemlerinde de çalışabilen GUI versiyonu Zenmap aracını da aynı amaçla kullanabilirsiniz. Hedef üzerinde yapılan temel taramaların ardından kullanılacak olan ve kısaca NSE olarak adlandırılan Nmap scripting engine sayesinde zafiyet taraması da yapabilirsiniz. Nmap emek verilerek öğrenilmesi gerektiğini düşündüğüm bir araç. Eğer isterseniz Udemy, cbt nuggets, professormesser gibi eğitim videosu içerikleri yayınlayan kanallardan birinden faydalanabilirsiniz.

Wafw00f

Wafw00f aracı bir web sayfasının önünde hangi web application firewall ? load balancer vb. olduğunu tespit etmede kullanılan araçtır. Onlarca marka ürünü tanıyabilmektedir.

Nadiren de olsa uçtaki güvenlik duvarı, yük dengeleme cihazı gibi cihazlarda da kritik zafiyetler bulunabilmektedir. Bunları göz önünde bulundurarak uçtaki WAF ? LB cihazlarınızın stabil ? güvenli versiyonda olduğundan emin olun zira saldırganlar ne kullandığınızı biliyorlar.

Shodan.io

Her yerden ulaşılabilen bir web sayfası olması ve size önceden yaptığı geniş kapsamlı taramaları göstermesi nedeniyle tercih edilen araçlardan biridir. Ücretsiz üye olup kullanabileceğiniz shodan.io sayesinde bir ip veya domain arkasında hangi uygulamalar çalışıyor görebileceğiniz bir kaynak. Shodan açık bir port gördüğünde bu porttan bağlantı kurmaya çalışır ve o sayfanın verdiği cevabı indexler. Bu indexler sayesinde shodan.io?nun daha önce taradığı hedeflerde çok çeşitli aramalar yapabilirsiniz. Hayal gücünüze göre arama tiplerini çoğaltabilirsiniz. Eğer bir kuruluşta güvenlikten sorumlu bilişim personeli iseniz sahip olduğunuz IP aralıklarını ve domaininizi sorgulamanızda fayda olacaktır. Orada görünmesini istemediğiniz servisleriniz vs. varsa bunlar hakkında önlem alabilirsiniz.

Birçok kurumun internete açık ftp vb. sunucuları mevcut; kullanılan ftp sunucusunun versiyonunda bir zafiyet olması durumunda kötü niyetli kişilerin bundan yararlanması kaçınılmaz olacaktır. Aşağıdaki ekran görüntülerinde yazıya eklemek için yaptığım birkaç farklı tarama sonuçlarını görebilirsiniz.

wpscans.com

wpscans.com yine kali linuxta bulabileceğiniz wpscan aracının online hale getirilmişi. Bu websitesi veya wpscan aracı ile WordPress sitelerinizdeki zafiyetleri ve uyarıları görebilirsiniz.

Nessus

Muhtemelen en çok kullanılan zafiyet tarama programı olan Nessus daha çok iç ağda kullanılır. Lisansları alındığı takdirde Mobil cihaz zafiyetlerinden uygulama zafiyetlerine kadar birçok çeşitli alanda tarama yapabilmektedir. Sunucu ağınızı ve son kullanıcı ağlarınızı tek seferde Nessus ile taratıp zafiyetlerinizi öğrenip gerekli aksiyonları (güncelleme vb.) alabilirsiniz. Nessus Professional paralı bir programdır. Nessus Home ise ücretsiz kullanabileceğiniz sürümüdür. Bildiğim kadarıyla aradaki tek fark Nessus Home sürümünün yeni çıkan zafiyetlerden biraz daha geç haberdar ediliyor olması.

OpenVAS

2005 Yılına kadar Nessus açık kaynak bir projeydi, Tenable projeyi kapalı kaynağa çevirince bazı geliştiriciler ayrıldılar ve OpenVAS?ı oluşturdular. Görsellik ve kullanım kolaylığı olarak Nessus kadar iyi olmayan OpenVAS?ın kurulumu da biraz zorlayıcı olabiliyor. Her şeye rağmen OpenVAS?ın iyi bir zafiyet tarayıcısı olduğu da inkar edilemez. Tamamen ücretsiz olması da cabası.

OWASP ZAP

Open Source Web Application Security Project ? Zed Attack Proxy programı en çok tercih edilen ücretsiz web uygulaması güvenliği test aracıdır. Owasp Zap?ı herhangi bir Linux dağıtımında veya Microfost Windows işletim sistemli bilgisayarlarda kullanabilirsiniz. Kuruluşunuzda uygulamacı-yazılımcı personelin OWASP ZAP?ı kullanarak uygulamaların güvenliğini test etmesi mutlaka faydalı olacaktır, zira uygulamanın kendisinden kaynaklı bir zaafiyetin güvenlik duvarı veya WAF tarafından engellenmesinin beklenilmesi mantıksızdır. Kurulum ve kullanımı basittir.

Saldırı Vakti Gizlenme

Siber saldırı yaparken veya zararlı bir faaliyet gerçekleştirirken gizlenmek çok çok önemlidir. Bunun için VPN, tor browser, proxy vb. araçlar kullanılabilir. Saldırı bitiş zamanı olsa dahi araçlar kullanılmaya devam edilmelidir.

Saldırı araçları için githubdan bulunabilir ve saldırı izni veren bir makineye kurularak saldırı gerçekleştirilebilir.

Okuduğunuz için teşekkürler, iyi forumlar.:Smiley1009: