Merhaba değerli Türk Hack Team üyeleri! Bu konumuzda DNS Nedir? DNS Zehirlenmesi Nedir? Gibi pek çok sorunun cevabını bulabileceğiniz bu konuyu genel anlamıyla pek çok başlıktan inceleyeceğiz. İyi okumalar.

Öncelikle DNS Ne Demek? Ne İşe Yaramaktadır?

İngilizce Domain Name System kelimelerinin baş harfleri olan DNS Türkçe Alan Adları Sistemi olarak çevrilir. DNS adresi İp adresinin çözümlenmiş ve kolay anlaşılır hale getirilmiş eşdeğeridir. İnternet adresleri yani alan adları com, net, gov gibi uzantılarla biter. Domain Name System içersindeki alan adaları ağaç yapısı gibi şekillenir. Belli bir kökten çıkar ve konuma göre isimlendirilir. Alan adları önce bulundukları ülkeye örneğin Türkiye tr?dir. Sonra com, net gibi alt bölümlere ayrılmaktadır. İp adreslerini ezberlemek, akılda tutmak zor olduğu için bu sistem geliştirilmiştir. Alan adları sistemi internet ağındaki erişimi kolaylaştıran çift taraflı çözümleyicidir.

DNS Sunucusu Nedir?

Sistem olarak DNS çözümleyiciler ve isim sunucularından meydana gelir. DNS sunucusu nedir diye soracak olursak DNS sorgularını yanıtlamak için programlanan makinelerdir diye cevap verebiliriz. Dört farklı DNS sunucusu herhangi bir sorguda birlikte çalışır;

- Yinelemeli çözücüler (Recursive Rsolvers)

- Root ad sunucuları (Root Nameservers)

- TLD (Top-Level-Domain) ad sunucuları (Nameservers)

- Yetkili ad sunucuları (Authoritative Nameservers)

DNS Zehirlenmesi Nedir? Nasıl Oluşmaktadır?

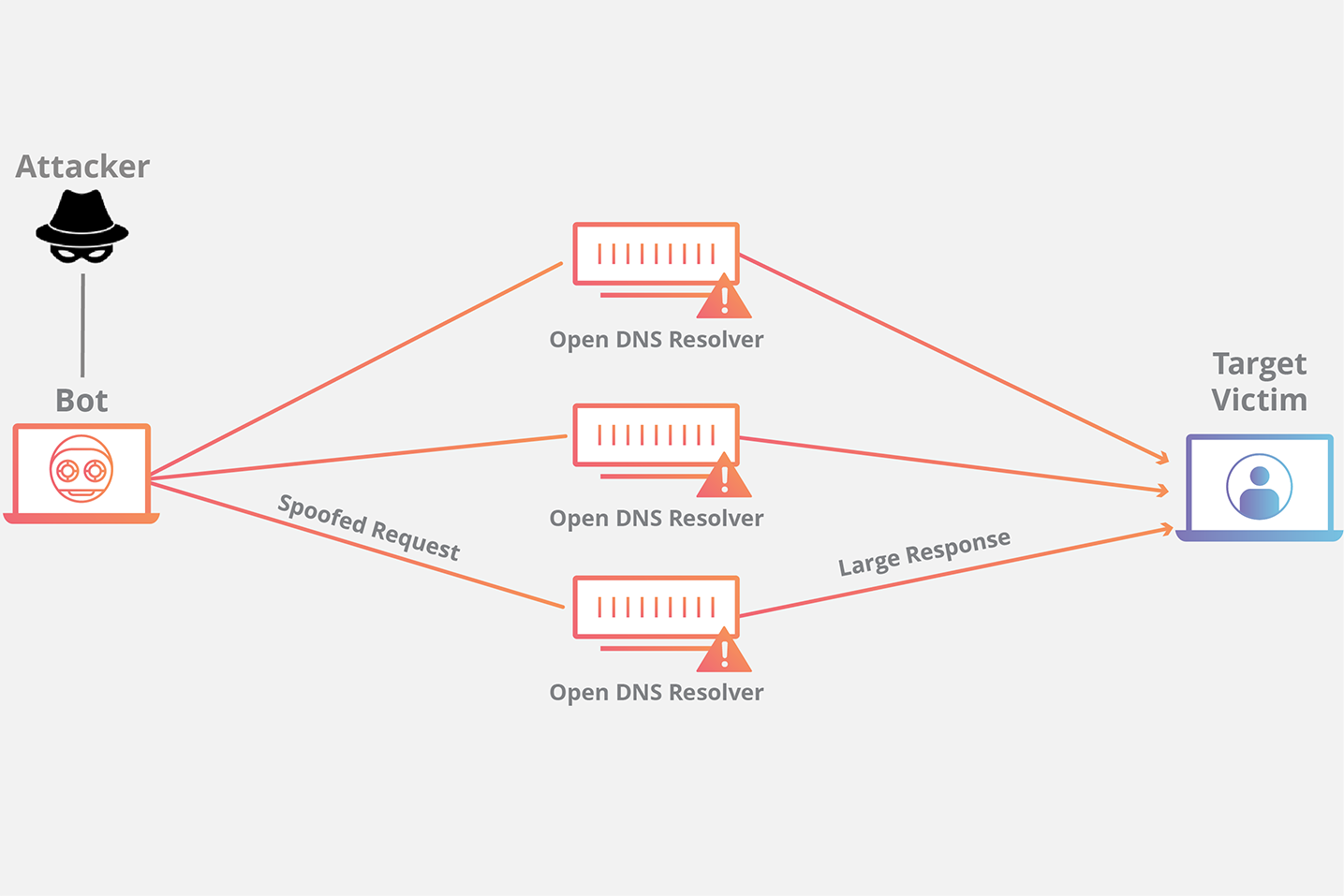

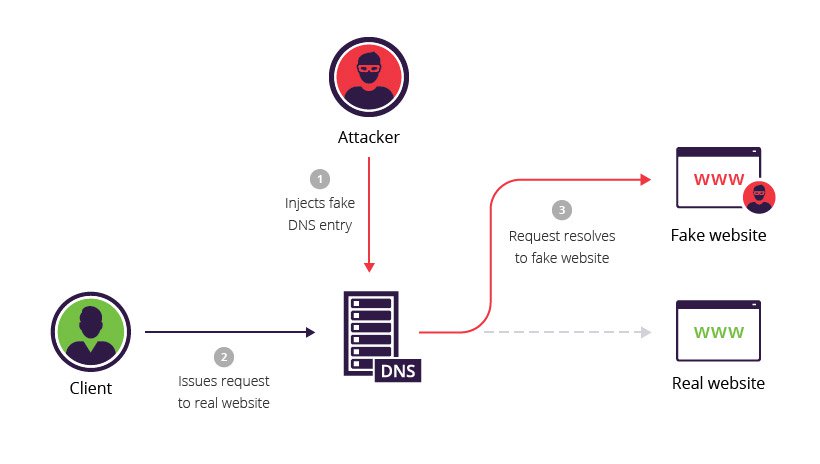

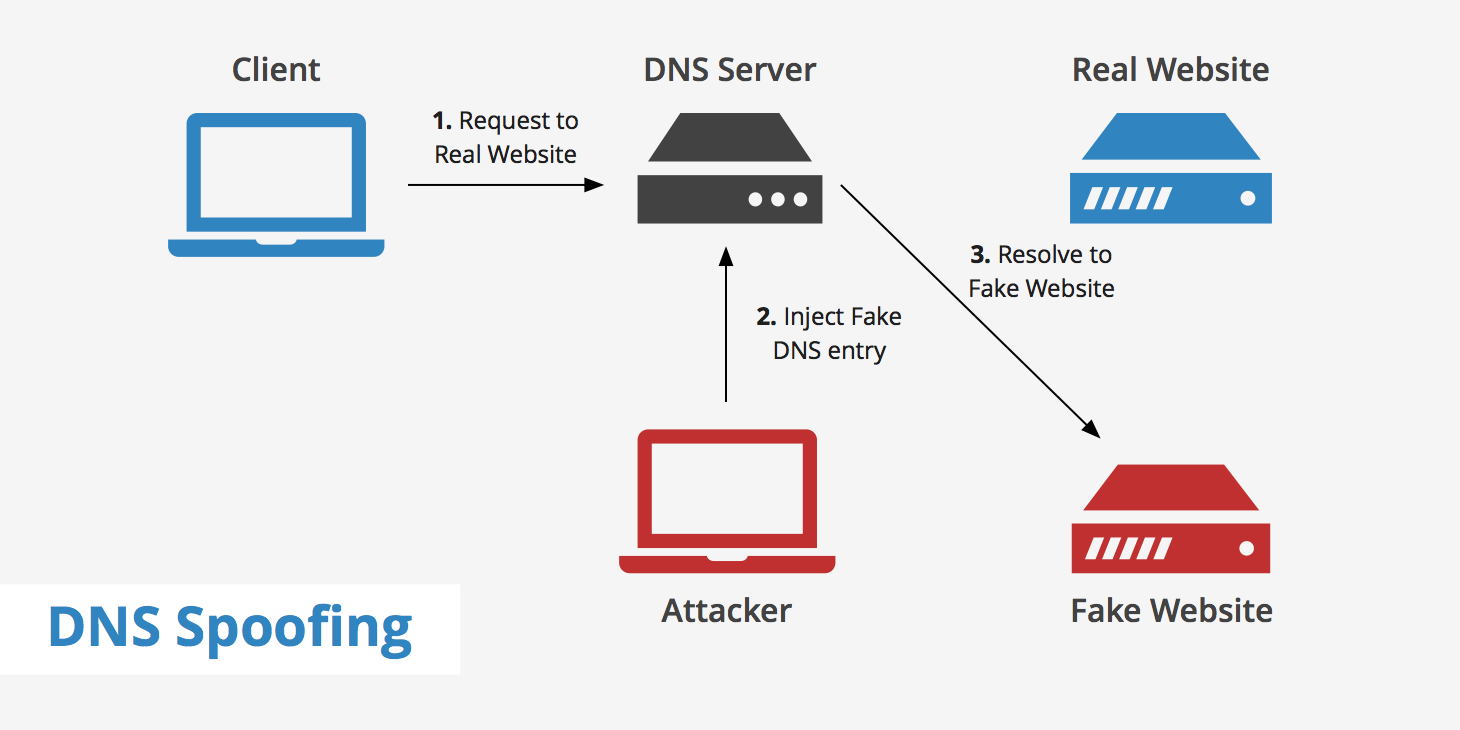

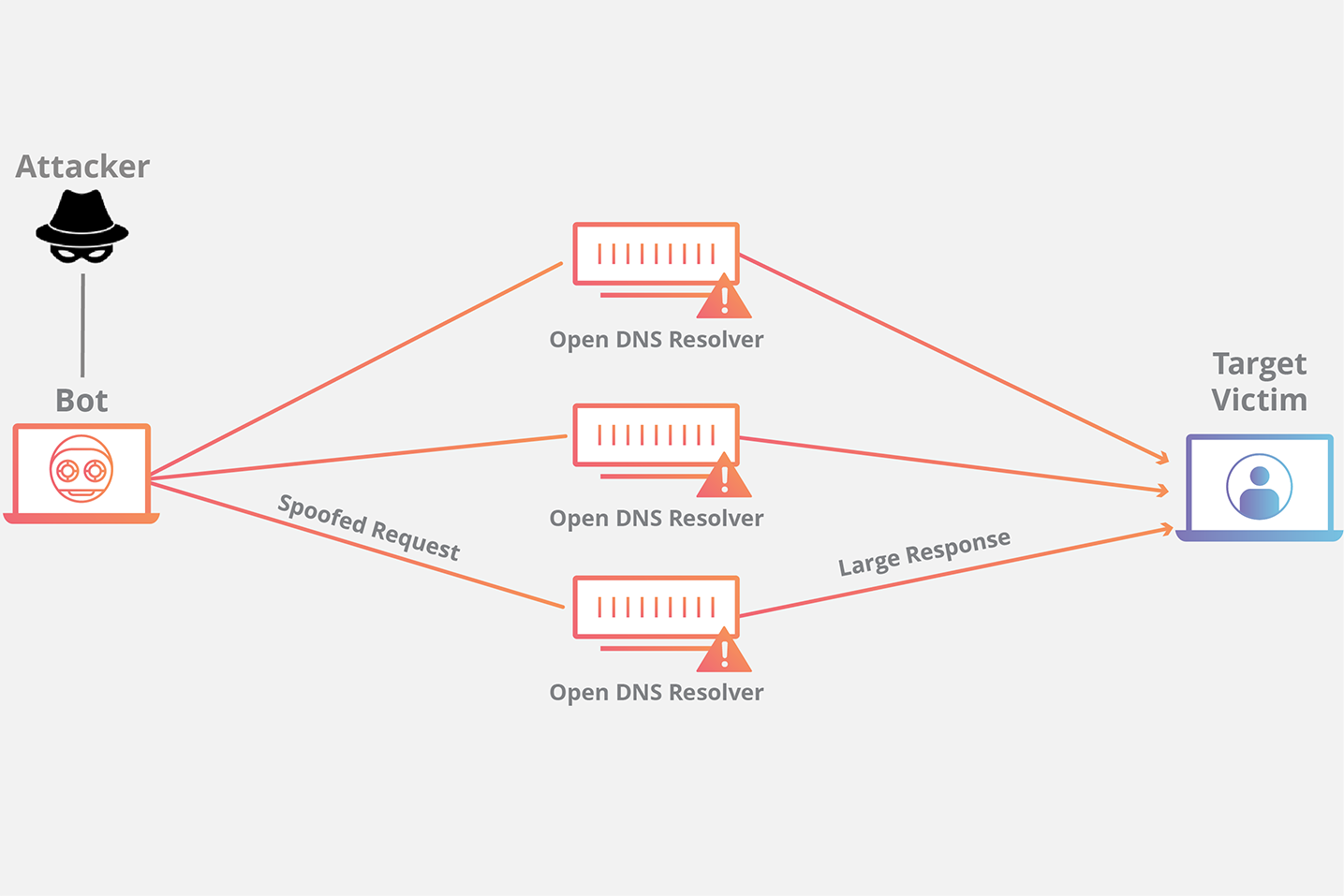

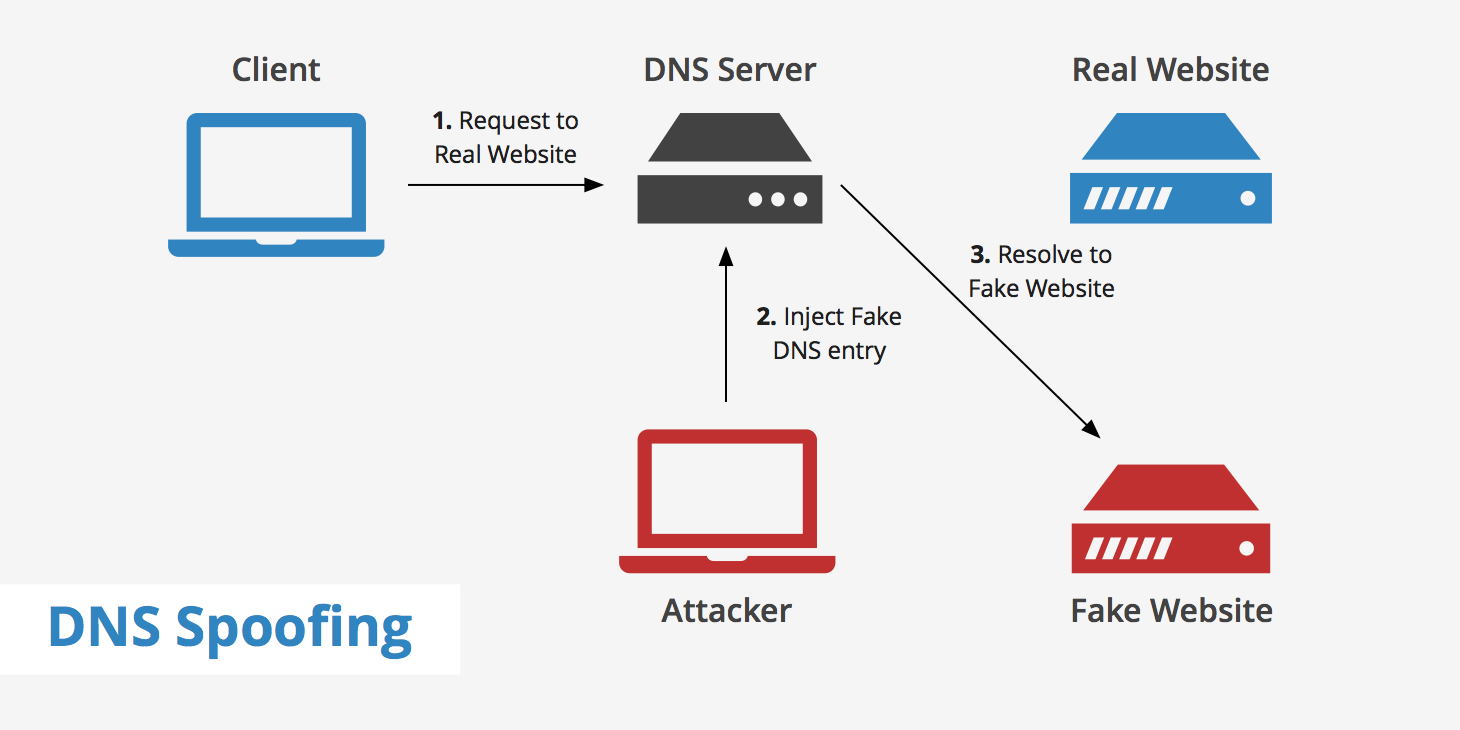

Kısa tabirle Alan Adı Sunucusu (DNS) zehirlenmesi veya yanıltması, alan adı sunucusundaki sistem güvenlik açıklarından faydalanarak meşru sunuculara giden trafiği sahte olanlara yönlendiren bir tür siber saldırıdır. DNS spoofing yada Dns ön bellek zehirlenmesi ya da domain adı sistemi (DNS) zehirlenmesi, bir Domain Ad Sistemi (DNS) ad sunucusunun ön bellek veritabanına veri eklenerek, ya da oradaki veriler değiştirilerek ad sunucunun yanlış IP adresleri dönmesine ve trafiğin başka bir bilgisayara (sıklıkla da saldırıyı gerçekleştirenin bilgisayarına) yönlendirilmesine neden olan bir saldırıdır.

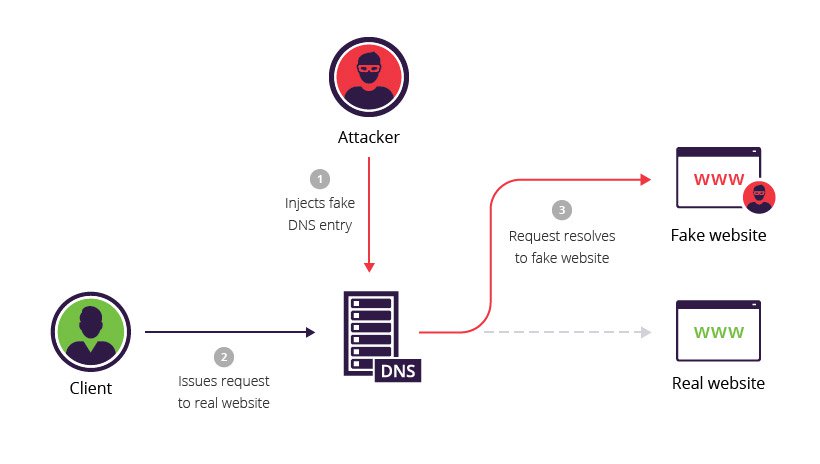

Bu saldırıya maruz kalan bilgisayarınıza kullanıcı bir sayfaya (İnternet adresine) gitmeye çalıştığı zaman, isteği farklı bir adrese yönlendirilir. O noktada kullanıcının bilgisayarına kurt, casus yazılım, Web tarayıcı korsan programı veya başka türlü zararlı yazılımlar yüklenebilir, ya da kullanıcı gitmeye çalıştığı siteye benzer, ama sahte bir siteye çekilerek tuzağa düşürülebilir.

Buna Karşı Neler Yapabiliriz? Nasıl Tedbirler Alınabilir?

İlk olarak siteye gelen ve giden trafik kontrol edilmelidir. Nasıl ki trafik oluştuğunda trafik polisi gelip durumu düzeltmeye çalışıyorsa aynı şekilde site trafiğine de veri kaydediciler eklenerek gelebilecek saldırılara karşı daha az zarar olması için kontrol edilmeli, saldırı öncesi yapılan ip spoofing'e karşı engel konulmalıdır. Diğer bir yöntem olan erişim engelleme de yapılabilir. Yamaların uygulanamadığı durumlarda, sunuculara özyinelemeli sorgu yapacak sistemler sınırlandırılarak saldırı kaynakları azaltılabilir. Fakat bu türden bir önlemden sonra bile sorgulamaya izni olan sistemlere erişimi olan saldırganlar açıklığı kullanarak önbellek zehirlemesi saldırısı yapabilirler. Port Address Translation (Kapı adresi tercümesi) uygulayan cihazlar genellikle bağlantı durumunu izleyebilmek için kaynak kapı adreslerini değiştirirler. NAT/PAT uygulamasında kullanılan bazı gömülü cihazlar, saldırıya karşı önerilen kaynak kapısının rastgeleliğinin uygulama tarafında artırılmasıyla kazanılan korumayı, kapı adreslerini yeniden ve daha etkisiz bir şekilde değiştirerek azaltabilir. Bu yüzden ağ üzerindeki NAT/PAT uygulamaları gözden geçirilmelidir.

Erişimin ve trafiğin engellenmesi gibi önlemlerle birlikte, hem istemci hem de sunucu tarafında yerel önbellekler kullanılarak, Internet üzerindeki açıklığı olan sunuculara yapılan saldırılardan yerel ağdaki kullanıcıların en az düzeyde etkilenmesi sağlanmalıdır. Bu nedenle yerel dns kullanımı göz önünde bulundurulmalı ve kullanımı yaygınlaştırılmalıdır. Ayrıca Güvenilmeyen sistemlerden gelen, özyineleme gerektiren sorgular engellenmelidir. DNS tarafından sunulan bilgilerin güvenli hale getirilmesi için, DNS verisinin kaynağını doğrulayan, ve veri bütünlüğünü sağlayan genişletmeler içeren DNSSEC, bu ve benzeri saldırılara karşı en etkili çözüm olarak görülmekle birlikte, henüz bir standart olarak yaygınlaşmamıştır. Buna rağmen, DNSSEC kullanan iki ağ arasında güvenli veri paylaşımının ve olası saldırıların önüne geçilmesi mümkündür.

Sonuç olarak İnternetin sağlıklı çalışması için kritik protokollerden olan DNS in uygulanmasında çok ciddi bir açıklık bulunmuştur. Bu açıklık sayesinde recursive (özyinelemeli) özelliği bulunan DNS sunucular önbellek zehirlenmesi saldırısına maruz kalabilmektedir. Bu açıklığı kullanan araçların da ortaya çıkması ile durum daha da ciddi bir hal almıştır. Başarılı bir saldırı sonrasında bu DNS sunucuları kullanan kurbanlar istekte bulundukları sayfalar yerine saldırganların belirlemiş olduğu sayfalara yönlendirilebilmektedirler. Açıklık kapatılması için yaygın yazılım üreticileri tarafından çıkartılan yamaların uygulanması tavsiye edilmektedir. Yamalar uygulanamıyorsa veya yama mevcut değilse bu sunuculara erişimin kısıtlanması , yerel (internetten doğrudan ulaşılamayan ) DNS önbelleğinin kullanılması , DNS sunucuları önüne saldırıyı kesebilecek Linux Iptables veya OpenBSD PF yerleştirilmesi veya tüm trafiğin yamanmış, açıklığı olmayan bir sunucuya yönlendirilmesi tavsiye edilmektedir.

DNS Zehirlenmesinin Temel Nedenleri

DNS Zehirlenmesi pek çok nedenden dolayı ortaya çıkabilir. Yanlış kullanılan hosting ve sunucular, güvenilir olmayan kaynaklar nedeniyle site verileri tehlike altında kalabilir. Bu durumdan faydalanan saldırganlar hosting açığı ile birlikte sitenin gerçek İP adresini tespit ederek erişim kapatma saldırıları gerçekleştirebilirler. DNS zehirlenmesi, Domain Ad Sistemi sunucusunun ön bellek veritabanına veri eklenmesi ya da oradaki verilerin değiştirilmesiyle oluşur. Bu durum oluşurken; yanlış IP adreslerinin dönmesi veya trafiğin başka bir bilgisayara yönlendirilmesi gerçekleşir. Sonuç olarak site trafiği dönerken saldırganlar istediği amaca ulaşmış olur. Doğal olarak bu durumdan en çok etkilenen DNS sunucuları olur.

Sitede korunması gereken sunucular korunmazsa, siteye ait bir koruma bulunmuyorsa ve kaliteli bir hosting/domain kullanılmıyorsa site de sunucuda sürekli zehirlenir. Bu nedenle site istediği hizmeti veremez ve hizmeti durdurur. Bunun diğer bir anlamı da zehirlenmeden site kaybıdır. Burada saldırı çok ciddidir çünkü zehirlenme defalarca ve art arda olduğundan site sunucuları dayanamamış ve işlevselliğini yitirmiştir. Çözüm için yeni bir sunucu aktarımı yapmak gerekmektedir.

DNS önbellek zehirlenmesi kodu genellikle spam e-postalar aracılığıyla gönderilen URL'lerde bulunur. Bu e-postalar kullanıcıları korkutarak sunulan URL'yi tıklamalarını sağlamayı ve böylece bilgisayarlarına virüs bulaştırmayı dener. E-postalarda ve güvenilir olmayan web sitelerinde bulunan reklam şeritleri ve görüntüler de kullanıcıları bu koda yönlendirebilir. Zehirlenme sonrasında, kullanıcının bilgisayarı kullanıcıyı gerçek gibi görünen yanıltıcı, sahte web sitelerine yönlendirerek casus yazılım, tuş kaydediciler veya solucanlar gibi risklerle karşı karşıya kalmalarına yol açar.

Eğer ki bir önlem alınamazsa bu virüs (trojan) saldırıları devam eder ve saldırıya maruz kalan kullanıcı sayısı bir o kadar da artar. Sonunda bu durumdan site sahibi de etkilenir. Virüs bulaşmış cihazlar virüsü yayan sahibinin tarafından rahatlıkla kontrol edilir ve her işlem gerçekleştirilebilir. Bu durumun risklerine gelecek olursak; DNS zehirlenmesi, veri hırsızlığı başta olmak üzere çeşitli risklere neden olur. Bankacılık web sitelerinin ve popüler çevrimiçi satıcıların kolayca sahteleri hazırlanır; diğer bir deyişle parola, kredi kartı veya kişisel bilgilerin gizliliği ihlal edilebilir. Ayrıca, yanıltıcı siteler İnternet güvenliği sağlayıcılarını içerirse yasal güvenlik güncellemeleri gerçekleştirilmeyeceği için kullanıcının bilgisayarı virüs veya Truva atı gibi ek tehditlerle de karşı karşıya kalabilir. Son olarak, DNS önbellek zehirlenmesinin ortadan kaldırılması zordur. Virüs bulaşmış bir sunucu temizlendiğinde masaüstü bilgisayar da kurtarılmış olmaz; üstelik virüs bulaşmış bir sunucuya bağlanan temiz masaüstü bilgisayarların güvenliği de yeniden tehlikeye girer. Gerekiyorsa kullanıcılar sorunu çözmek için DNS önbelleklerini temizleyebilir.

DNS zehirlenmesini önlemek için kullanıcılar tanımadıkları bir bağlantıyı hiçbir zaman tıklatmamalı ve düzenli olarak bilgisayarlarında kötü amaçlı yazılım taraması yapmalıdır. Zehirlenme Web tabanlı sonuçları yanıltabileceğinden bunu her zaman ana bilgisayarda bulunan sürüm yerine yerel bir programı kullanarak yapın.

Örnek Bir DNS Zehirlenmesi Saldırısı

1. SALDIRI ÖNCESİ KEŞİF :

(1) 192.168.1.26 IP adresli saldırgan hedef DNS sunucu üzerinden www.hedefsite.com sayfasını sorgular.

(2) DNS sunucu , www.hedefsite.com alan adı kendi üzerinde olmadığı için hedefsite.com alan adından sorumlu olan ns1.hedefsite.com sunucusundan alan adını sorgular.

(3) ns1.hedefsite.com sunucusu, www.hedefsite.com alan adı için geçerli olan 88.255.82.100 gerçek IP adresini yanıt olarak hedef DNS sunucusuna döndürür.

(4) DNS sunucusu da saldırgana www.hedefsite.com alan adının IP adresi olan 88.255.82.100 adresini döndürür. Burada dikkat edilmesi gereken hedef DNS sunucusunun saldırgan ile haberleşirken istek ve cevaplarda aynı kaynak portu (6134) kullanması ve tahmin edilebilir TXID (0x6749) değerini kullanmasıdır. Hedef DNS sunucusundan gelen cevabın geçerli olması için istekte bulunurken kullanılan TXID değerinin cevap kısmında da aynen dönmesi gerekmektedir.

2. SALDIRI

Saldırı 3 adımda gerçekleştirilecektir.

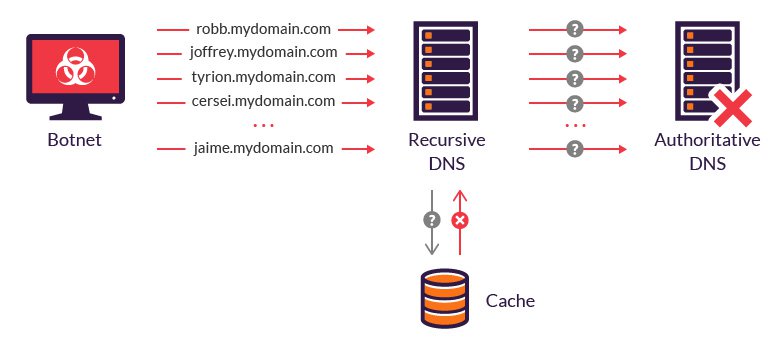

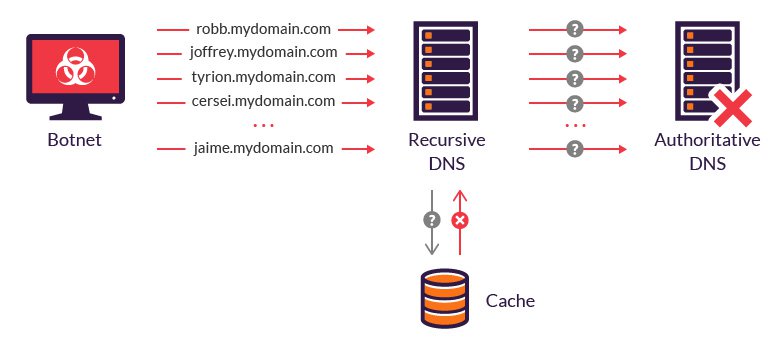

2.1 Birinci aşamada saldırgan hedef DNS sunucuya hedefsite.com alan adına ait bir çok alt alan ismi (abc1.hedefsite.com , abc2.hedefsite.com ?.. xyz9832.hedefsite.com ) için DNS sorgusu göndermektedir. Burada amaç hedef sunucunun hedefsite.com alan adı için yetkisi sunucuya birçok sorguda bulunmasını sağlamaktır.

2.2 İkinci aşamada hedef DNS sunucu tüm alt alan isimleri için ns1.hedefsite.com sunucusuna istekte bulunmaktadır. Ns1.hedefsite.com sunucusu da tüm alanlar için geri cevaplarda bulunmaktadır. Fakat aynı zamanda saldırgan da hedef DNS sunucuya sanki ns1.hedefsite.com sunucusundan geliyormuş gibi cevaplar göndermektedir. Bu cevaplarda www.hedefsite.com alan adı için IP adresini kendisi göstermektedir ve her seferinde TXID alanını arttırarak tahmin etmeye çalışmaktadır.

Nihayet abc4.hedefsite.com alan adı için saldırganın gönderdiği cevap paketlerinde TXID alanı tahmin edilmekte ve hedef DNS sunucu bu cevabın gerçek ns1.hedefsite.com sunucusundan geldiğini Kabul etmektedir. Bu sayede saldırgan hedef DNS sunucusunun belleğini zehirlemiş oluyor.

2.3 Üçüncü adımda kurban zehirlenen DNS sunucuna www.hedefsite.com adresini sorgulamaktadır. DNS sunucu da önbelleğinde www.hedefsite.com adresine ait kayıt olduğu için gerçek ns1.hedefsite.com sunucusuna sormadan zehirlenmiş önbelleğindeki 192.168.1.26 adresini cevap olarak vermektedir. Bu durumdan habersiz kurban gerçek www.hedefsite.com sayfası yerine saldırganın oluşturduğu tuzak sayfayı ziyaret etmektedir.

Saldırgan bu sayfaya phishing yada keylogger virüsleri koyarak ziyaret eden tüm kurbanları hedefi haline getirmiş bulunuyor. Bu sayede sayfayı ziyaret eden herkes bir nevi virüse yakalanmış ve zarar görmüş olarak sayfadan çıkıyor. Ancak bunun farkına varamıyor. Site sahibi sitesini ziyaret etmek istediğinde sitenin değiştiğini fark ediyor ancak saldırgan çoktan saldırıyı yapmış ve çıkmış olduğundan, ayrıca kurban da elde ettiğinden iş işten geçmiş oluyor.

Konumuzun sonuna geldik, başka bir konuda görüşmek üzere! :Smiley1009:

Öncelikle DNS Ne Demek? Ne İşe Yaramaktadır?

İngilizce Domain Name System kelimelerinin baş harfleri olan DNS Türkçe Alan Adları Sistemi olarak çevrilir. DNS adresi İp adresinin çözümlenmiş ve kolay anlaşılır hale getirilmiş eşdeğeridir. İnternet adresleri yani alan adları com, net, gov gibi uzantılarla biter. Domain Name System içersindeki alan adaları ağaç yapısı gibi şekillenir. Belli bir kökten çıkar ve konuma göre isimlendirilir. Alan adları önce bulundukları ülkeye örneğin Türkiye tr?dir. Sonra com, net gibi alt bölümlere ayrılmaktadır. İp adreslerini ezberlemek, akılda tutmak zor olduğu için bu sistem geliştirilmiştir. Alan adları sistemi internet ağındaki erişimi kolaylaştıran çift taraflı çözümleyicidir.

DNS Sunucusu Nedir?

Sistem olarak DNS çözümleyiciler ve isim sunucularından meydana gelir. DNS sunucusu nedir diye soracak olursak DNS sorgularını yanıtlamak için programlanan makinelerdir diye cevap verebiliriz. Dört farklı DNS sunucusu herhangi bir sorguda birlikte çalışır;

- Yinelemeli çözücüler (Recursive Rsolvers)

- Root ad sunucuları (Root Nameservers)

- TLD (Top-Level-Domain) ad sunucuları (Nameservers)

- Yetkili ad sunucuları (Authoritative Nameservers)

DNS Zehirlenmesi Nedir? Nasıl Oluşmaktadır?

Kısa tabirle Alan Adı Sunucusu (DNS) zehirlenmesi veya yanıltması, alan adı sunucusundaki sistem güvenlik açıklarından faydalanarak meşru sunuculara giden trafiği sahte olanlara yönlendiren bir tür siber saldırıdır. DNS spoofing yada Dns ön bellek zehirlenmesi ya da domain adı sistemi (DNS) zehirlenmesi, bir Domain Ad Sistemi (DNS) ad sunucusunun ön bellek veritabanına veri eklenerek, ya da oradaki veriler değiştirilerek ad sunucunun yanlış IP adresleri dönmesine ve trafiğin başka bir bilgisayara (sıklıkla da saldırıyı gerçekleştirenin bilgisayarına) yönlendirilmesine neden olan bir saldırıdır.

Bu saldırıya maruz kalan bilgisayarınıza kullanıcı bir sayfaya (İnternet adresine) gitmeye çalıştığı zaman, isteği farklı bir adrese yönlendirilir. O noktada kullanıcının bilgisayarına kurt, casus yazılım, Web tarayıcı korsan programı veya başka türlü zararlı yazılımlar yüklenebilir, ya da kullanıcı gitmeye çalıştığı siteye benzer, ama sahte bir siteye çekilerek tuzağa düşürülebilir.

Buna Karşı Neler Yapabiliriz? Nasıl Tedbirler Alınabilir?

İlk olarak siteye gelen ve giden trafik kontrol edilmelidir. Nasıl ki trafik oluştuğunda trafik polisi gelip durumu düzeltmeye çalışıyorsa aynı şekilde site trafiğine de veri kaydediciler eklenerek gelebilecek saldırılara karşı daha az zarar olması için kontrol edilmeli, saldırı öncesi yapılan ip spoofing'e karşı engel konulmalıdır. Diğer bir yöntem olan erişim engelleme de yapılabilir. Yamaların uygulanamadığı durumlarda, sunuculara özyinelemeli sorgu yapacak sistemler sınırlandırılarak saldırı kaynakları azaltılabilir. Fakat bu türden bir önlemden sonra bile sorgulamaya izni olan sistemlere erişimi olan saldırganlar açıklığı kullanarak önbellek zehirlemesi saldırısı yapabilirler. Port Address Translation (Kapı adresi tercümesi) uygulayan cihazlar genellikle bağlantı durumunu izleyebilmek için kaynak kapı adreslerini değiştirirler. NAT/PAT uygulamasında kullanılan bazı gömülü cihazlar, saldırıya karşı önerilen kaynak kapısının rastgeleliğinin uygulama tarafında artırılmasıyla kazanılan korumayı, kapı adreslerini yeniden ve daha etkisiz bir şekilde değiştirerek azaltabilir. Bu yüzden ağ üzerindeki NAT/PAT uygulamaları gözden geçirilmelidir.

Erişimin ve trafiğin engellenmesi gibi önlemlerle birlikte, hem istemci hem de sunucu tarafında yerel önbellekler kullanılarak, Internet üzerindeki açıklığı olan sunuculara yapılan saldırılardan yerel ağdaki kullanıcıların en az düzeyde etkilenmesi sağlanmalıdır. Bu nedenle yerel dns kullanımı göz önünde bulundurulmalı ve kullanımı yaygınlaştırılmalıdır. Ayrıca Güvenilmeyen sistemlerden gelen, özyineleme gerektiren sorgular engellenmelidir. DNS tarafından sunulan bilgilerin güvenli hale getirilmesi için, DNS verisinin kaynağını doğrulayan, ve veri bütünlüğünü sağlayan genişletmeler içeren DNSSEC, bu ve benzeri saldırılara karşı en etkili çözüm olarak görülmekle birlikte, henüz bir standart olarak yaygınlaşmamıştır. Buna rağmen, DNSSEC kullanan iki ağ arasında güvenli veri paylaşımının ve olası saldırıların önüne geçilmesi mümkündür.

Sonuç olarak İnternetin sağlıklı çalışması için kritik protokollerden olan DNS in uygulanmasında çok ciddi bir açıklık bulunmuştur. Bu açıklık sayesinde recursive (özyinelemeli) özelliği bulunan DNS sunucular önbellek zehirlenmesi saldırısına maruz kalabilmektedir. Bu açıklığı kullanan araçların da ortaya çıkması ile durum daha da ciddi bir hal almıştır. Başarılı bir saldırı sonrasında bu DNS sunucuları kullanan kurbanlar istekte bulundukları sayfalar yerine saldırganların belirlemiş olduğu sayfalara yönlendirilebilmektedirler. Açıklık kapatılması için yaygın yazılım üreticileri tarafından çıkartılan yamaların uygulanması tavsiye edilmektedir. Yamalar uygulanamıyorsa veya yama mevcut değilse bu sunuculara erişimin kısıtlanması , yerel (internetten doğrudan ulaşılamayan ) DNS önbelleğinin kullanılması , DNS sunucuları önüne saldırıyı kesebilecek Linux Iptables veya OpenBSD PF yerleştirilmesi veya tüm trafiğin yamanmış, açıklığı olmayan bir sunucuya yönlendirilmesi tavsiye edilmektedir.

DNS Zehirlenmesinin Temel Nedenleri

DNS Zehirlenmesi pek çok nedenden dolayı ortaya çıkabilir. Yanlış kullanılan hosting ve sunucular, güvenilir olmayan kaynaklar nedeniyle site verileri tehlike altında kalabilir. Bu durumdan faydalanan saldırganlar hosting açığı ile birlikte sitenin gerçek İP adresini tespit ederek erişim kapatma saldırıları gerçekleştirebilirler. DNS zehirlenmesi, Domain Ad Sistemi sunucusunun ön bellek veritabanına veri eklenmesi ya da oradaki verilerin değiştirilmesiyle oluşur. Bu durum oluşurken; yanlış IP adreslerinin dönmesi veya trafiğin başka bir bilgisayara yönlendirilmesi gerçekleşir. Sonuç olarak site trafiği dönerken saldırganlar istediği amaca ulaşmış olur. Doğal olarak bu durumdan en çok etkilenen DNS sunucuları olur.

Sitede korunması gereken sunucular korunmazsa, siteye ait bir koruma bulunmuyorsa ve kaliteli bir hosting/domain kullanılmıyorsa site de sunucuda sürekli zehirlenir. Bu nedenle site istediği hizmeti veremez ve hizmeti durdurur. Bunun diğer bir anlamı da zehirlenmeden site kaybıdır. Burada saldırı çok ciddidir çünkü zehirlenme defalarca ve art arda olduğundan site sunucuları dayanamamış ve işlevselliğini yitirmiştir. Çözüm için yeni bir sunucu aktarımı yapmak gerekmektedir.

DNS önbellek zehirlenmesi kodu genellikle spam e-postalar aracılığıyla gönderilen URL'lerde bulunur. Bu e-postalar kullanıcıları korkutarak sunulan URL'yi tıklamalarını sağlamayı ve böylece bilgisayarlarına virüs bulaştırmayı dener. E-postalarda ve güvenilir olmayan web sitelerinde bulunan reklam şeritleri ve görüntüler de kullanıcıları bu koda yönlendirebilir. Zehirlenme sonrasında, kullanıcının bilgisayarı kullanıcıyı gerçek gibi görünen yanıltıcı, sahte web sitelerine yönlendirerek casus yazılım, tuş kaydediciler veya solucanlar gibi risklerle karşı karşıya kalmalarına yol açar.

Eğer ki bir önlem alınamazsa bu virüs (trojan) saldırıları devam eder ve saldırıya maruz kalan kullanıcı sayısı bir o kadar da artar. Sonunda bu durumdan site sahibi de etkilenir. Virüs bulaşmış cihazlar virüsü yayan sahibinin tarafından rahatlıkla kontrol edilir ve her işlem gerçekleştirilebilir. Bu durumun risklerine gelecek olursak; DNS zehirlenmesi, veri hırsızlığı başta olmak üzere çeşitli risklere neden olur. Bankacılık web sitelerinin ve popüler çevrimiçi satıcıların kolayca sahteleri hazırlanır; diğer bir deyişle parola, kredi kartı veya kişisel bilgilerin gizliliği ihlal edilebilir. Ayrıca, yanıltıcı siteler İnternet güvenliği sağlayıcılarını içerirse yasal güvenlik güncellemeleri gerçekleştirilmeyeceği için kullanıcının bilgisayarı virüs veya Truva atı gibi ek tehditlerle de karşı karşıya kalabilir. Son olarak, DNS önbellek zehirlenmesinin ortadan kaldırılması zordur. Virüs bulaşmış bir sunucu temizlendiğinde masaüstü bilgisayar da kurtarılmış olmaz; üstelik virüs bulaşmış bir sunucuya bağlanan temiz masaüstü bilgisayarların güvenliği de yeniden tehlikeye girer. Gerekiyorsa kullanıcılar sorunu çözmek için DNS önbelleklerini temizleyebilir.

DNS zehirlenmesini önlemek için kullanıcılar tanımadıkları bir bağlantıyı hiçbir zaman tıklatmamalı ve düzenli olarak bilgisayarlarında kötü amaçlı yazılım taraması yapmalıdır. Zehirlenme Web tabanlı sonuçları yanıltabileceğinden bunu her zaman ana bilgisayarda bulunan sürüm yerine yerel bir programı kullanarak yapın.

Örnek Bir DNS Zehirlenmesi Saldırısı

1. SALDIRI ÖNCESİ KEŞİF :

(1) 192.168.1.26 IP adresli saldırgan hedef DNS sunucu üzerinden www.hedefsite.com sayfasını sorgular.

(2) DNS sunucu , www.hedefsite.com alan adı kendi üzerinde olmadığı için hedefsite.com alan adından sorumlu olan ns1.hedefsite.com sunucusundan alan adını sorgular.

(3) ns1.hedefsite.com sunucusu, www.hedefsite.com alan adı için geçerli olan 88.255.82.100 gerçek IP adresini yanıt olarak hedef DNS sunucusuna döndürür.

(4) DNS sunucusu da saldırgana www.hedefsite.com alan adının IP adresi olan 88.255.82.100 adresini döndürür. Burada dikkat edilmesi gereken hedef DNS sunucusunun saldırgan ile haberleşirken istek ve cevaplarda aynı kaynak portu (6134) kullanması ve tahmin edilebilir TXID (0x6749) değerini kullanmasıdır. Hedef DNS sunucusundan gelen cevabın geçerli olması için istekte bulunurken kullanılan TXID değerinin cevap kısmında da aynen dönmesi gerekmektedir.

2. SALDIRI

Saldırı 3 adımda gerçekleştirilecektir.

2.1 Birinci aşamada saldırgan hedef DNS sunucuya hedefsite.com alan adına ait bir çok alt alan ismi (abc1.hedefsite.com , abc2.hedefsite.com ?.. xyz9832.hedefsite.com ) için DNS sorgusu göndermektedir. Burada amaç hedef sunucunun hedefsite.com alan adı için yetkisi sunucuya birçok sorguda bulunmasını sağlamaktır.

2.2 İkinci aşamada hedef DNS sunucu tüm alt alan isimleri için ns1.hedefsite.com sunucusuna istekte bulunmaktadır. Ns1.hedefsite.com sunucusu da tüm alanlar için geri cevaplarda bulunmaktadır. Fakat aynı zamanda saldırgan da hedef DNS sunucuya sanki ns1.hedefsite.com sunucusundan geliyormuş gibi cevaplar göndermektedir. Bu cevaplarda www.hedefsite.com alan adı için IP adresini kendisi göstermektedir ve her seferinde TXID alanını arttırarak tahmin etmeye çalışmaktadır.

Nihayet abc4.hedefsite.com alan adı için saldırganın gönderdiği cevap paketlerinde TXID alanı tahmin edilmekte ve hedef DNS sunucu bu cevabın gerçek ns1.hedefsite.com sunucusundan geldiğini Kabul etmektedir. Bu sayede saldırgan hedef DNS sunucusunun belleğini zehirlemiş oluyor.

2.3 Üçüncü adımda kurban zehirlenen DNS sunucuna www.hedefsite.com adresini sorgulamaktadır. DNS sunucu da önbelleğinde www.hedefsite.com adresine ait kayıt olduğu için gerçek ns1.hedefsite.com sunucusuna sormadan zehirlenmiş önbelleğindeki 192.168.1.26 adresini cevap olarak vermektedir. Bu durumdan habersiz kurban gerçek www.hedefsite.com sayfası yerine saldırganın oluşturduğu tuzak sayfayı ziyaret etmektedir.

Saldırgan bu sayfaya phishing yada keylogger virüsleri koyarak ziyaret eden tüm kurbanları hedefi haline getirmiş bulunuyor. Bu sayede sayfayı ziyaret eden herkes bir nevi virüse yakalanmış ve zarar görmüş olarak sayfadan çıkıyor. Ancak bunun farkına varamıyor. Site sahibi sitesini ziyaret etmek istediğinde sitenin değiştiğini fark ediyor ancak saldırgan çoktan saldırıyı yapmış ve çıkmış olduğundan, ayrıca kurban da elde ettiğinden iş işten geçmiş oluyor.

Konumuzun sonuna geldik, başka bir konuda görüşmek üzere! :Smiley1009: