VM Link : https://www.vulnhub.com/entry/pentes...-pentester,71/

Github : https://github.com/D35m0nd142/LFISuite

Konular

: » File Upload Açığı ile Shell Atma (php)

» File Upload Açığı ile Shell Atma (no php)

» Uygun Uzantı Bulma - Burp ile Çalışma

» File Upload Açığı Defans

» File Upload Açığı ile Shell Atma (no php)

» Uygun Uzantı Bulma - Burp ile Çalışma

» File Upload Açığı Defans

Makineyi içeri aktar dedik ve kaliyle birlikte bridged seçtik. Makinede ifconfig yazarak veya netdiscover -i eth0 yazarak ip adresini öğrenebiliriz.Size tavsiyem /var/www/ klasörüne gidin ve açıklı dosyaları inceleyin kodlama dilleri bilmeniz burada işe yarayacak oradaki kodları okuyacaksınız ve yanlışı bulacaksınız.

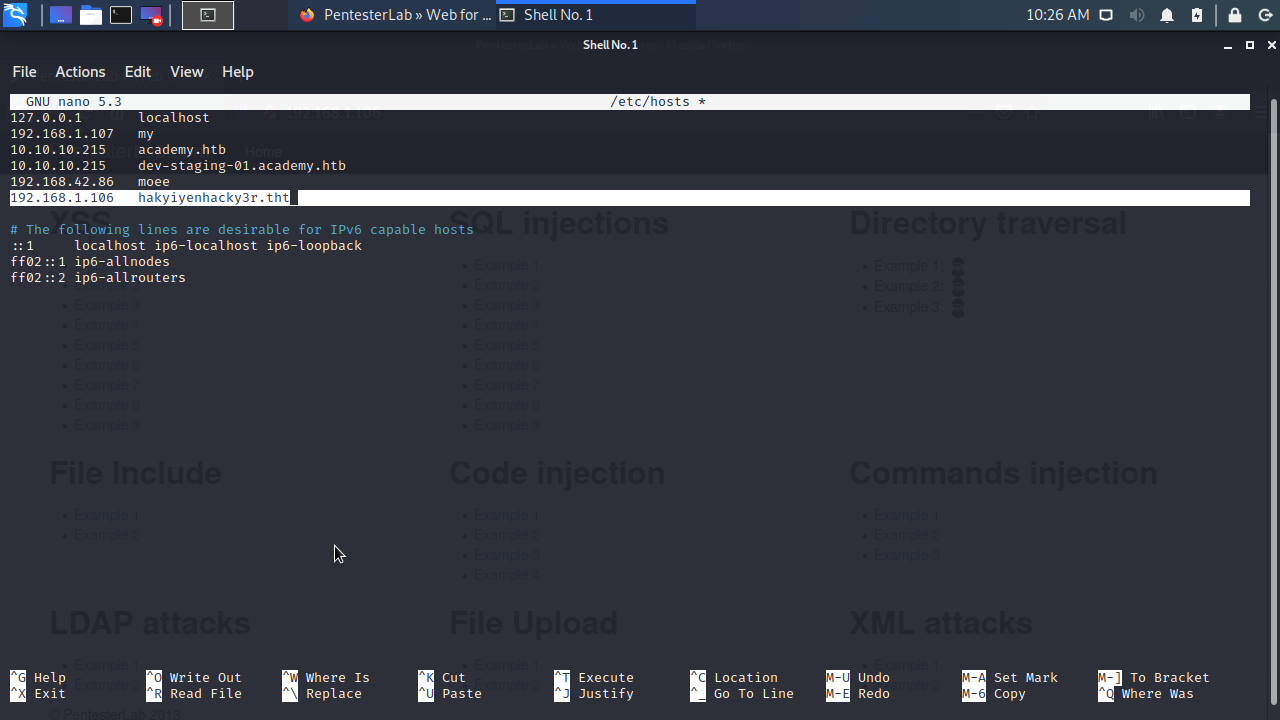

Eğer web for pentester a domain yönlendirme yapmak istersek nano /etc/hosts yaparak (ctrl + x yapıp onaylamayı unutmayın) ve aşağıdaki gibi

ifconfig ile bulduğumuz ip nin yanına istediğiniz domaini yazabilirsiniz isterseniz fbi.gov yazın :))

Yönlendirme başarılı.

Upload Örnek 1

YouTube

Upload Örnek 2

YouTube

Uygun Uzantı Nasıl Bulunur :

YouTube

Sonrası :

Yazılı Anlatım :

* weevely aracını kullanarak bir backdoor yaptık ve örnek 1 de denedik ve direk shell attık.

* weevely = reverse-php-shell.php ile (pentestmonkey) ile aynı işi görmektedir.

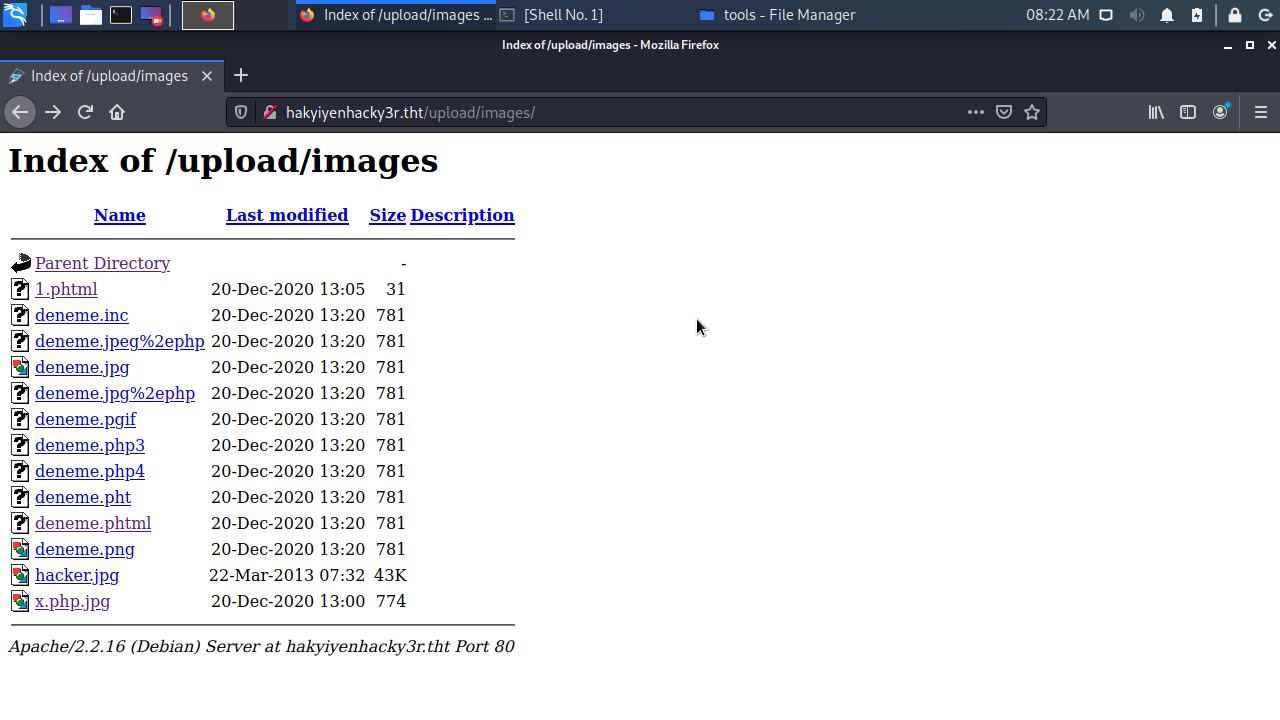

* Örnek 2 de php yüklemeye izin vermedi ve bizde bir wordlist yaptık bu wordlistte dosya uzantılarını koyduk (payload)

* Daha sonra jpg hariç herşey işe yaradı resimde de gördüğünüz üzere değerlere bakarak bunu anladık.

wordlist.txt

Kod:

.php

.php3

.php4

.php5

.php7

.pht

.phps

.phar

.phpt

.pgif

.phtml

.phtm

.inc

.jpeg.php

.jpg.php

.png.php

.*.php

Önce bir upload açıklı php ortamını hazırlayalım.

dosya.php

Kod:

Dosya yükleme

Dosya seçiniz:

dosyayukle.php

Kod:

Dosya yükleme

dosyayukle2.php

<div style="margin:20px; margin-top:5px"> Kod: