Bir siber guvenlik araştırmacısının iddialarına gore Intel işlemcili ve T2 yongalı Apple macOS cihazlar, saldırganların yonetici erişimine ulaşmasını sağlayabilecek onarılamaz bir guvenlik acığına sahip.

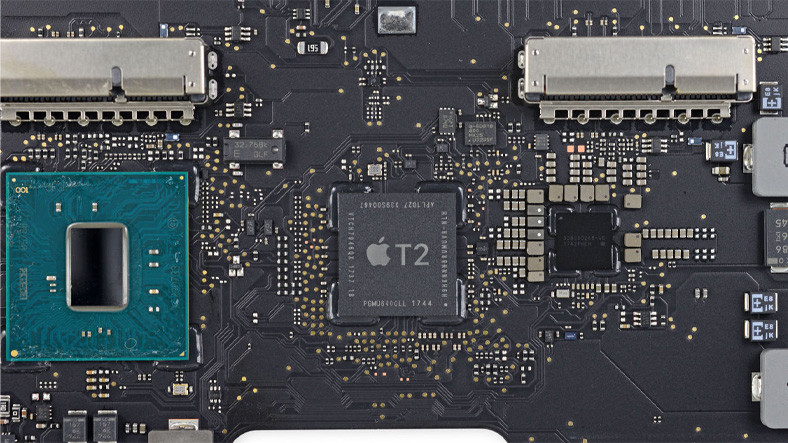

Soz konusu bu T2 yonga, bircok modern macOS cihazda kullanılan Apple Silicon yardımcı işlemcisi. Bu yonga, ses işleme gibi ozelliklerin yanı sıra on yukleme ve guvenlik operasyonları gibi işlemleri yerine getiriyor. Bağımsız bir guvenlik araştırmacısı olan Niels H.'e gore T2 yongası, yamayla kapatılamayacak ciddi bir guvenlik acığına sahip.

[h=2]T2 yongasındaki yonetici erişimine izin veren guvenlik acığı[/h]

Niels H.'e gore Apple A10 işlemci temelli T2 yongası, iOS temelli cihazları da etkileyen 'chekcm8' guvenlik acığına karşı korunmasız. Bu da saldırganların aktivasyon kilidini engellemesini ve diğer zararlı saldırıları gercekleştirmesini sağlıyor.

Normal şartlar altında T2 yongası, DFU modundayken şifre cozme durumu algılarsa hata vererek cıkış yapıyor. Ancak bu guvenlik acığı, Pangu tarafından geliştirilen ve DFU'nun cıkış guvenlik mekanizmasını engelleyen diğer acıkla birlikte eşlenebiliyor.

Saldırgan, T2 yongasına erişim kazandıktan sonra tam yonetici erişimine ve cekirdek yonetim ayrıcalıklarına sahip oluyor. FileVault şifreleme ile korunan dosyaların şifreleri cozulemese de 'keylogger' kullanarak şifreler calınabiliyor. Guvenlik acığı, ayrıca guvenlik kilitlerinin manuel olarak da baypas edilmesine izin veriyor.

Niels H., bu acığın kapatılması icin Apple'a ulaştığını ancak geri donuş alamadığını dile getirdi. Dikkat cekebilmek icin ise blog sayfasında guvenlik acığıyla ilgili bir yazı yayınladı. Ayrıca Niels H.'e gore bu guvenlik acığı Intel işlemcili ve T2 yongalı tum Mac cihazlarını etkiliyor. Ancak bir saldırganın bu guvenlik acığından faydalanabilmesi icin cihaza fiziksel erişimi gerekiyor. Eğer ki siz de Intel işlemcili ve T2 yongalı bir Mac cihaza sahipseniz kaynağı belli olmayan USB'leri cihazınıza takmamaya dikkat edebilirsiniz.